伪装成屏保程序的Agent Tesla间谍木马分析

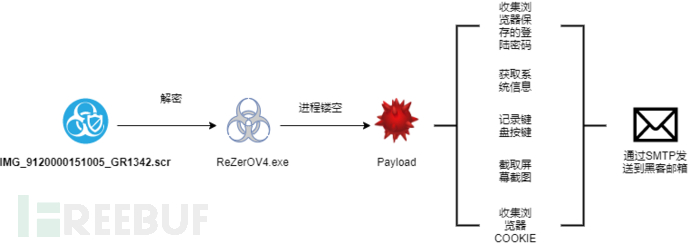

近日,亚信安全截获了一款伪装成屏幕保护程序的Agent Tesla间谍木马。该木马通过检测进程名称的方式达到反调试目的,经过解密后采用进程镂空的方式最终执行恶意攻击载荷。其会窃取多个浏览器登录凭证和COOKIE信息,截取屏幕信息,记录键盘按键,最后将收集到的数据通过SMTP发送到黑客的邮箱。亚信安全将其命名为TrojanSpy.MSIL.NEGASTEAL.DYSGVZ。

攻击流程

病毒详细分析

该病毒伪装成屏幕保护程序,诱骗用户点击:

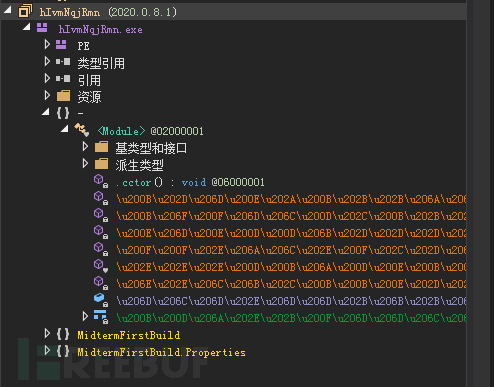

其使用C# 编写,反编译后代码被混淆:

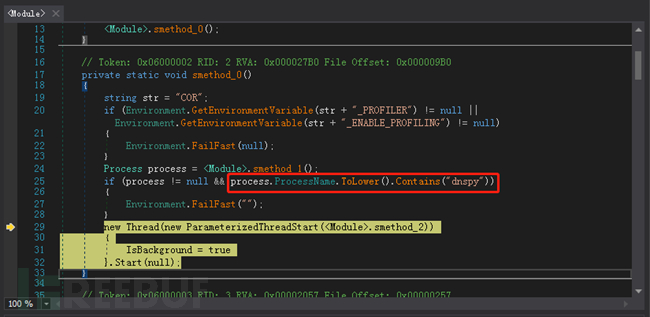

去除混淆后,我们继续进行分析发现,该病毒具有反调试功能,其会检测父进程的名字是否为“dnSpy.exe”:

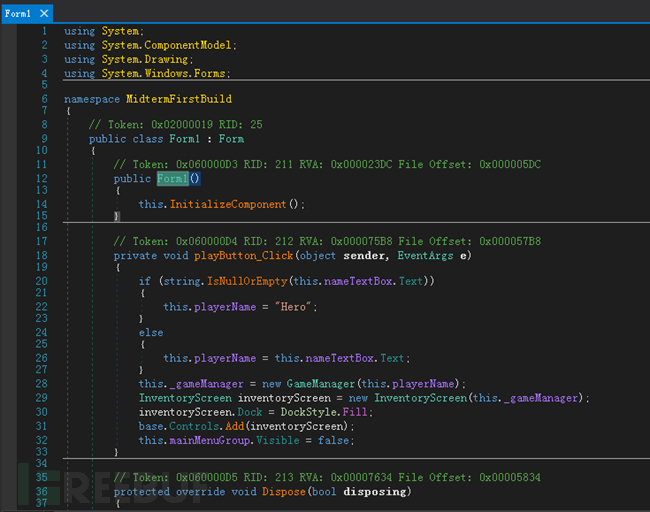

我们更改了调试器名字后继续进行分析,其看起来像是一款游戏:

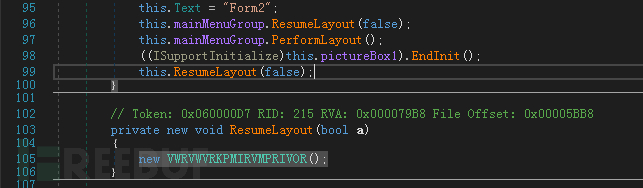

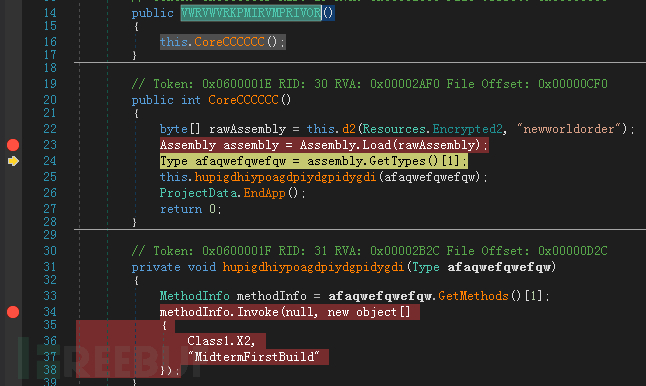

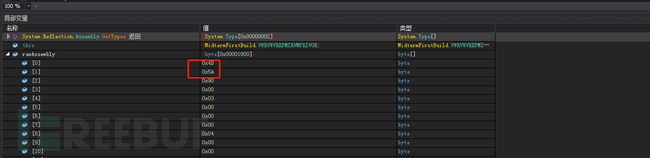

但是却在初始化的时候开始执行恶意代码,将资源加载到内存中并执行:

其加载的资源为PE可执行文件:

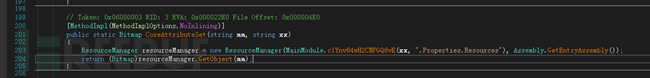

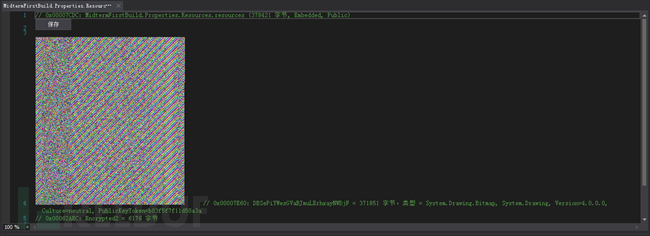

PE可执行文件运行起来后开始加载主模块图像资源并解码执行:

加载后的程序如图所示:

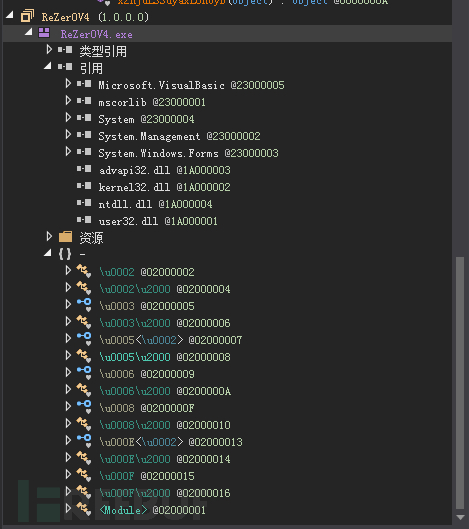

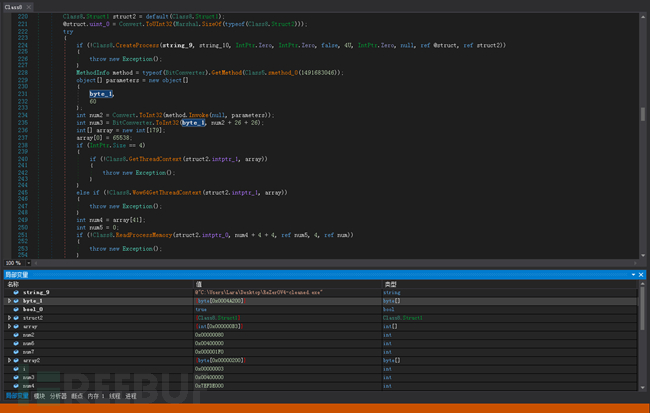

其采用进程镂空的方式将恶意代码(Byte_1中所存储的)写入到新的子进程中运行:

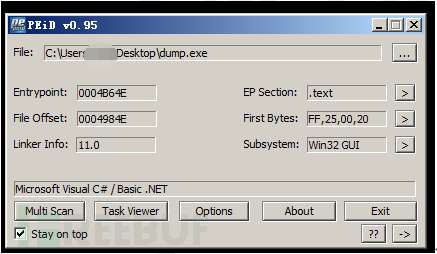

我们将Byte_1中的数据dump出来继续分析,其Dump出来的是个PE文件:

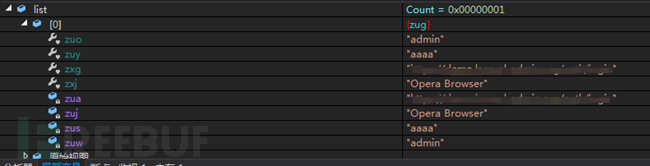

其窃取如下浏览器所保存的登陆信息:

| Opera Browser | Yandex Browser |

|---|---|

| Vivaldi | Coccoc |

| Coowon | Brave |

| Elements Browser | 7Star |

| Orbitum | Amigo |

| Chromium | Torch Browser |

| 360 Browser | LieBao Browser |

| Sleipnir 6 | Chedot |

| Epic Privacy | Citrio |

| Kometa | Sputnik |

| CentBrowser | Cool Novo |

| Iridium Browser | Uran |

| QIP Surf | Comodo Dragon |

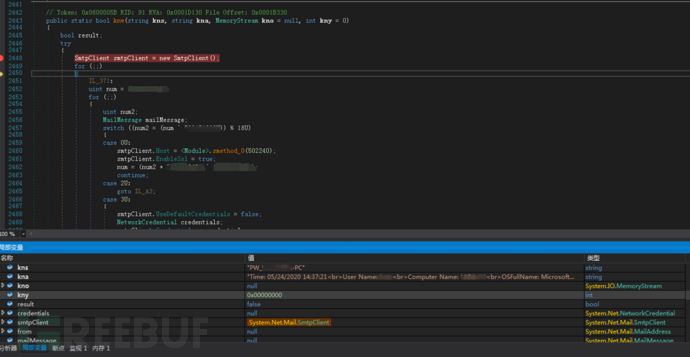

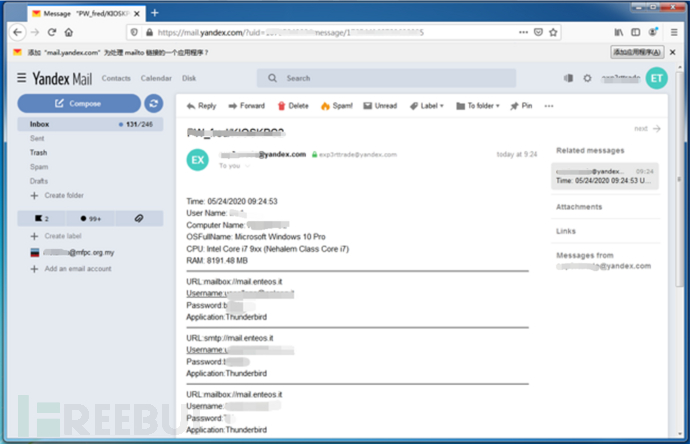

将搜集到的信息通过SMTP发送给黑客:

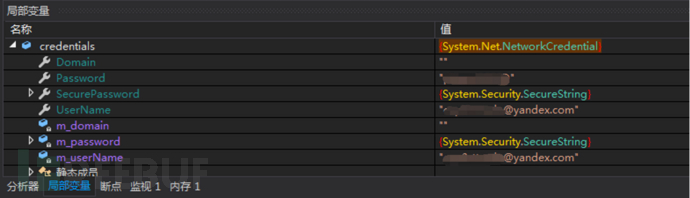

黑客收信邮箱账号与密码:

其他参数:

| Smtp Host | Smtp.yandex.com |

|---|---|

| Smtp enable ssl | true |

| Smtp port | 587 |

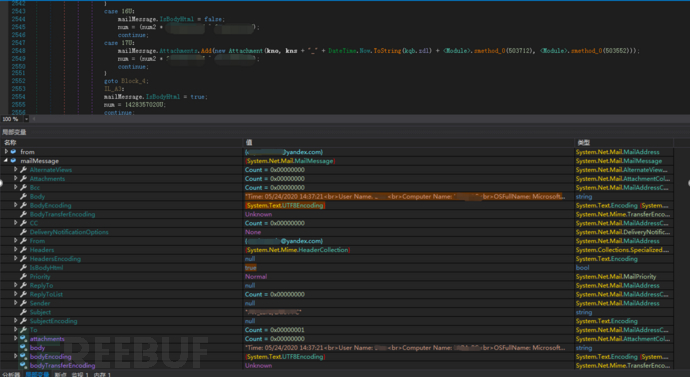

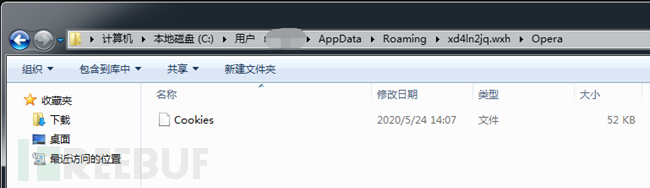

收集浏览器cookie打包后发送到黑客邮箱:

功能如下:

| CO | 浏览器COOKIE |

|---|---|

| PW | 浏览器保存的密码 |

| SC | 屏幕截图 |

| KL | 键盘记录 |

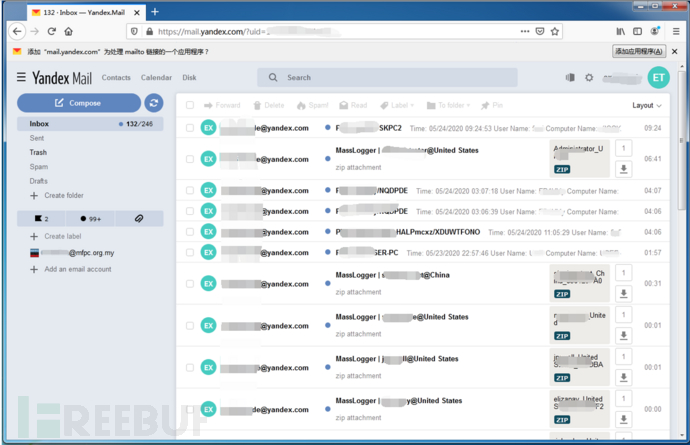

黑客邮箱界面:

解决方案

不要点击来源不明的邮件以及附件;

不要点击来源不明的邮件中包含的链接;

请到正规网站下载程序;

采用高强度的密码,避免使用弱口令密码,并定期更换密码;

打开系统自动更新,并检测更新进行安装;

IOC

| 文件名称 | IMG_9120000151005_GR1342.scr |

|---|---|

| 文件信息 | SHA1: 2B9D30611F9C622116CB9553**74FD90043A19F8 |

| 编译平台 | .Net |

| 亚信安全检测名 | TrojanSpy.MSIL.NEGASTEAL.DYSGVZ |

*本文作者:亚信安全,转载请注明来自FreeBuf.COM

本文为 独立观点,未经允许不得转载,授权请联系FreeBuf客服小蜜蜂,微信:freebee2022

被以下专辑收录,发现更多精彩内容

+ 收入我的专辑

+ 加入我的收藏

相关推荐